مهندسی اجتماعی و کشتار هک. کتاب های مهندسی اجتماعی

ماکسیم کوزنتسوف، ایگور سیمدیانوف

مهندسی اجتماعی و هکرهای اجتماعی

معرفی

این کتاب برای چه کسی و برای چیست؟

موضوع کتاب بررسی روش های اصلی مهندسی اجتماعی است - به گفته بسیاری از محققان، یکی از ابزارهای اصلی هکرهای قرن بیست و یکم. در هسته خود، این کتاب در مورد نقش عامل انسانی در حفاظت از اطلاعات است. مسائل متعددی در رابطه با عامل انسانی در برنامه نویسی وجود داشته است. کتاب های خوبیکی از آنها، کتاب لری کنستانتین، "عامل انسانی در برنامه نویسی" نام دارد. این شاید تنها کتاب در این زمینه باشد که به روسی ترجمه شده است. این همان چیزی است که نویسنده در پیشگفتار این کتاب می نویسد: "نرم افزار خوب توسط مردم ساخته می شود. همچنین بد. به همین دلیل است که موضوع اصلی این کتاب سخت افزار یا نرم افزار نیست، بلکه عامل انسانی در برنامه نویسی (Peopleware) است. " علیرغم اینکه کتاب L. Konstantin بیشتر درباره روانشناسی است تا برنامه نویسی، ویرایش اول کتاب به عنوان یک اثر کلاسیک در زمینه فناوری اطلاعات شناخته شد.

اطلاعات نیز توسط مردم محافظت میشود و حاملان اصلی اطلاعات نیز مردم هستند، با مجموعهای از عقدهها، ضعفها و تعصبات معمولی که میتوان با آنها بازی کرد. این کتاب به نحوه انجام آن و نحوه محافظت از خود در برابر آن اختصاص داده شده است. از لحاظ تاریخی هک عوامل انسانی نامیده می شود "مهندسی اجتماعی"به همین دلیل کتاب ما مهندسی اجتماعی و هکرهای اجتماعی نام دارد.

تنها با دانستن روش های کاری آنها می توانید از خود در برابر هکرهای اجتماعی محافظت کنید. هدف ما به عنوان نویسندگان کتاب این است که خوانندگان را با این روش ها آشنا کنیم تا هکرهای اجتماعی را از برگ برنده اصلی خود محروم کنیم: بی تجربگی قربانیان آنها در مسائل کلاهبرداری و روش های کنترل پنهان انسانی. همچنین امیدواریم مطالعه مطالب کتاب نه تنها از نظر حرفه ای، بلکه در زندگی برای خوانندگان مفید واقع شود. از این گذشته، مطالعه آن بخشهایی از روانشناسی که در این کتاب درباره آنها صحبت خواهیم کرد، به شما این امکان را میدهد که از چشم یک روانشناس به واقعیت اطراف بنگرید. باور کنید، این یک لذت بزرگ و صرفه جویی بزرگ در اعصاب، تلاش و زمان است.

نویسندگان کتاب پیشنهادی از یک سو (و در اکثر موارد) از طریق برنامهنویسی مرتبط با امنیت اطلاعات و از سوی دیگر از طریق یکی از حوزههای فعالیت حرفهای ما که مربوط به طراحی و نصب ابزارهای امنیت اطلاعات در برابر دسترسی های غیرمجاز، سیستم های هشدار امنیتی، سیستم های کنترل دسترسی و .... با تحلیل دلایل و روش های هک نرم افزارها یا کانال های نشت اطلاعات از ساختارهای مختلف، به نتیجه بسیار جالبی رسیدیم که حدود هشتاد ( !) درصد دلیل این امر به خودی خود عامل انسانی یا دستکاری ماهرانه آن است. اگرچه این کشف ما مطمئناً جدید نیست. یک آزمایش شگفت انگیز توسط محققان انگلیسی انجام شد. بدون هیچ مقدمه ای، آنها نامه هایی را به کارمندان یک شرکت بزرگ، ظاهراً از طرف مدیر سیستم شرکتشان، ارسال کردند و از آنها خواستند رمز عبور خود را ارائه دهند، زیرا یک بررسی برنامه ریزی شده تجهیزات برنامه ریزی شده بود. این نامه توسط 75 درصد از کارکنان شرکت با درج رمز عبور خود در نامه پاسخ داده شده است. همانطور که می گویند، نظرات اضافی است. فکر نکنید که اینها فقط افرادی هستند که گرفتار شده اند. اصلا. همانطور که بعدا خواهیم دید، اعمال انسان نیز کاملاً به خوبی برنامه ریزی شده است. و نکته اینجا در رشد ذهنی افرادی نیست که گرفتار چنین طعمه هایی می شوند. فقط افراد دیگری هستند که در زبان برنامه نویسی اعمال انسان بسیار خوب هستند. امروزه علاقه به مهندسی اجتماعی بسیار زیاد است. این را می توان از بسیاری جهات مشاهده کرد. به عنوان مثال، چند سال پیش، تنها 2 لینک برای جستجوی "مهندسی اجتماعی" در موتور جستجوی گوگل وجود داشت. اکنون صدها نفر از آنها ... هکر معروف K. Mitnik که از روش های مهندسی اجتماعی برای هک استفاده می کند، در هتل Radisson-Slavyanskaya برای مدیران ارشد شرکت های بزرگ فناوری اطلاعات و متخصصان امنیت شرکت ها سخنرانی می کند ... تعدادی دانشگاه ها قصد دارند دوره های سخنرانی در این زمینه را معرفی کنند ...

با این حال، بسیاری از سخنرانی ها و مقالات منتشر شده بررسی شده توسط نویسندگان دارای چندین کاستی جدی است. اول، پیشینه روانشناختی تکنیک های مورد استفاده توضیح داده نشده است. نویسندگان مقالات به سادگی می گویند: "این کار به این صورت انجام می شود." و چرا دقیقاً چنین است - هیچ کس توضیح نمی دهد. در بهترین حالت، این عبارات آمده است: "این تکنیک بر اساس اصول برنامه ریزی عصبی زبانی است"، که با این حال، حتی بیشتر گیج می شود. گاهی اوقات آنها همچنین می گویند که "برای اینکه قربانی هکرهای اجتماعی نشوید، باید استعداد روانی ایجاد کنید." در مورد این که برای این غریزه به کجا باید رفت و از کجا به دست آورد، چیزی گفته نشده است. و در نهایت سومین و شاید جدی ترین ایراد مقالاتی که در حال حاضر در زمینه مهندسی اجتماعی منتشر شده اند این است که بیشتر نمونه هایی که در آنها آورده شده ساختگی ("سینما") هستند که در زندگی واقعیکار نخواهد کرد خواننده با مطالعه این مثال میفهمد که اگر چنین هکری به او مراجعه کند، مطمئناً متوجه خواهد شد. درست است: این یکی - او از طریق آن خواهد دید. اما وقتی یک شخص واقعی به سراغش می آید، صمیمی ترین رازها را به او می گوید. کتاب پیشنهادی از یک سو برای رفع این کاستی ها و ارائه یک حداقل روانشناختی واقعی به خواننده، که مبنای «هک اجتماعی» است، طراحی شده است. از سوی دیگر، کتاب حاوی مثالهای واقعی و نه تخیلی بسیاری است که به خواننده در تسلط بر مطالب کمک میکند و تکنیکهای اولیه مورد استفاده هکرهای اجتماعی را نشان میدهد. پس از خواندن این کتاب، خوانندگان تا حد زیادی از چنین دستکاریهایی در امان خواهند بود. و یک نکته کوچک دیگر خیلی جاها کتاب به سبک کتاب مهندسی اجتماعی نوشته شده است. بنابراین، ما اغلب به گونهای نوشتهایم که گویی به خوانندگان درباره مهندسی اجتماعی آموزش میدهیم. این به این دلیل نیست که ما میخواستیم روشهای کلاهبرداری را به خوانندگان خود آموزش دهیم، بلکه به این دلیل است که اغلب برای شناسایی یک دستکاری، باید بدانید که چگونه او عمل میکند تا به این نقش عادت کنید ... "، اما فقط به ترتیب تا بتواند خطر را پیش بینی کند و اقدامات بعدی را پیش بینی کند.

"قتل" از انجمن

البته اگر بتوانید با کمک برنامه نویسی اجتماعی تبلیغات انجام دهید، می توانید ضد تبلیغات نیز انجام دهید. من برای شما یک مثال می زنم، بقیه موارد به قیاس انجام می شود. در عرض چند ماه، یک هکر اجتماعی خاص به تنهایی یک فروم معروف را که چندین سال قبل وجود داشت، نابود کرد. او چطور این کار را انجام داد؟ بسیار ساده. انجمن را به یک "انبوه زباله" تبدیل کرد. او سوگند خورد، به دولت حمله کرد، "مدیران را به دوئل دعوت کرد"، مرتکب اقدامات تحریک آمیز آشکار شد. و از آنجایی که او اصلاً احمق نبود، پس همه پیام ها "در آستانه خطا" نوشته شده بود، یعنی پیام تحریک آمیزی به نظر می رسید و در کل چیزی برای حذف وجود نداشت. به طور کلی، او یک موقعیت معمولی ضد رهبر در این انجمن داشت.

توجه داشته باشید

ضد رهبران به تفصیل در شرح داده شده است فصل 8.

علاوه بر این، او تحت چندین نام مستعار عمل می کرد.

توجه داشته باشید

بریدگی کوچک(از انگلیسی. بریدگی کوچک)(یا به طور کامل تر، نام مستعار(نام مستعار)) نام مستعاری است که بازدیدکنندگان اینترنتی اغلب برای خود انتخاب می کنند تا با این نام مستعار در انجمن های مختلف، چت ها و غیره پیام بگذارند. بسیاری از کاربران فعال اینترنت عادت دارند خود و دیگران را با نام واقعی شناسایی کنند، اما با نام مستعار این یک پدیده بسیار جالب اینترنت از نظر روانشناسی است. واقعیت این است که نامی که از بدو تولد به ما داده می شود توسط ما انتخاب نشده است. بسیاری از موارد شناخته شده وجود دارد که به دلیل این واقعیت که شخصی نام خود را دوست نداشت، "خود را پیدا نکرد". نام مستعار به عمد توسط خود شخص انتخاب می شود و اغلب به نام دوم تبدیل می شود ...

این، در میان چیزهای دیگر، به او کمک کرد تا به سرعت یک گروه ضد رهبر در اطراف خود از بازدیدکنندگان واقعی انجمن ایجاد کند. واقعیت این است که وقتی او از زیر چندین نام مستعار می نوشت، فقط این ظاهر را ایجاد می کرد که "او تنها نیست"، یعنی گروه ضد رهبر از قبل وجود دارد. این طرح ساده است: یک نام مستعار ضد رهبر "ترفیع" است که در انجمن شناخته شده و قابل تشخیص است و سپس بقیه بازدیدکنندگان تالار که از رفتار مدیریت ناراضی هستند به نظر می رسد به آن پایبند هستند. در ابتدا، آنها به صورت ساختگی پایبند هستند، زیرا همان شخص از زیر همه این نام مستعار عمل می کند، و سپس زمانی که بازدیدکنندگان واقعی انجمن شروع به پایبندی به این گروه بندی می کنند، از قبل واقعی است. در پایان، انجمن به نوعی میدان جنگ تبدیل می شود که در آن تبلیغ هر چیزی (کالاها، ایده ها ...) تقریبا غیرممکن می شود.

به طور کلی کسانی که در سایت تالار گفتگو دارند باید بسیار مراقب باشند. حتی اگر کسی قرار نیست تالار گفتمان شما را "کشتن" کند، مدیران شما در فروم می توانند "بیش از حد بگویند"، که یک نکته برای هوش رقیب خواهد بود.

ضامن اصلی موفقیت تالار، یک سیاست رفتار شایسته و شایسته در مورد آن است اعتدالاین خیلی مهمه. از آنجایی که تنها در این مورد، انجمن یک امتیاز بازاریابی خواهد بود. در همه موارد دیگر، می تواند یک ضرر بزرگ بازاریابی باشد.

توجه داشته باشید

اعتدال- این کنترل بر رفتار بازدیدکنندگان در انجمن های مختلف، چت ها و غیره و اطلاعاتی است که آنها در پیام های خود ارسال می کنند.

قوانین اساسی برای "برگزاری انجمن". تحت هیچ شرایطی نباید با تحریک کنندگان و "تروریست های مجازی" مختلف وارد مذاکره شوید. خدا را شکر، برخلاف تروریست های واقعی، مجازی ها هیچکس را گروگان نمی گیرند و شما می توانید با آنها صحبت نکنید. و فقط بی رحمانه نابود کنید. منظورم متوسطه

توجه داشته باشید

در این راستا، رفتار یکی از افراد سرشناس که تریبون خود را حفظ کرده بود، به طرز غیرقابل وصفی متعجب شدیم و پس از آلوده شدن، به عنوان آخرین راه حل تصمیم به «مذاکره با تروریست ها» گرفت. ما نمی دانیم که او در آنجا به آنها چه گفته است، برای ما واقعیت چنین مذاکراتی تعجب آور است. شما در زندگی چیزهای زیادی دیده اید و بهتر از دیگران باید بدانید که نمی توانید با تحریک کنندگان مذاکره کنید. به هر حال، مذاکرات احتمالاً کمکی نکرد، زیرا این انجمن به زودی وجود نداشت. و انجمن خیلی خوبی بود.

مطلوب است که ناظم عضو انجمن نباشد. این برای حفظ پایبندی او به اصول ضروری است که اگر خود شما در بحث ها شرکت می کنید حفظ آن مشکل ساز است. این دقیقاً همان کاری است که ما انجام داده ایم: ناظم عضوی از بحث های انجمن نیست.

مجری باید فردی باهوش و متعادل باشد. به نظر می رسد این ماده بدیهی است، اما این قاعده اغلب نقض می شود. اغلب، برای مثال، می توانید ببینید که چگونه ناظم شروع به حذف تمام پیام های شخصی که او را به طور متوالی توهین کرده است، می کند. این البته غیرقابل قبول است.

اقدامات ناظم مورد بحث قرار نمی گیرد و این باید در قوانین انجمن که باید وجود داشته باشد مشخص شود (برای مرجع، نسخه قوانینی که در انجمن استودیوی SoftTime IT عمل می کند در زیر آورده شده است). در این قوانین باید نوشته شود که در چه صورت مجری کار خود را شروع می کند. به طوری که همه چیز بدون توهین بود.

باید فردی در انجمن وجود داشته باشد که در موضوعات مورد بحث بسیار صلاحیت داشته باشد. در هر انجمن تخصصی بلافاصله پس از پاسخ کارشناس که می آید و شایسته و گاه تنها پاسخ صحیح را می دهد، جنجال متوقف می شود. این همه چیز است - چیزی برای بحث وجود ندارد.

اگر یک انجمن تخصصی دارید، توصیه نمیکنم بخشهای "برای زندگی" را در آن راه اندازی کنید. از نقطه نظر مدیریت پذیری، این بدترین قسمتی است که می توانید به آن فکر کنید، زیرا نگاه هرکسی به زندگی متفاوت است. و نزاع با همه، دفاع از نظرات آنها، هزینه ای ندارد. و فحش دادن در انجمن آن را به یک سطل زباله تبدیل می کند (البته مگر اینکه به طور خاص برای فحش دادن ایجاد شده باشد). همان طور که در قاعده قبل گفته شد، پس از آمدن پاسخ کارشناس و دادن پاسخ شایسته بلافاصله بحث متوقف می شود. اما در زندگی متخصصان، افسوس که نه.

اکنون قوانینی را که بر اساس آن در انجمن های خود هدایت می شویم، ارائه می دهیم.

تکنیکی که یک هکر نه به کامپیوتر، بلکه به شخصی که با کامپیوتر کار می کند حمله می کند، مهندسی اجتماعی نامیده می شود. هکرهای اجتماعی افرادی هستند که می دانند چگونه یک فرد را با برنامه ریزی برای انجام اقدامات مورد نظر "هک کنند". این کتاب زرادخانه ابزارهای اساسی یک هکر اجتماعی مدرن (تحلیل تراکنش، برنامهریزی عصبی زبانی) را توصیف میکند، و روشهای محافظت در برابر هک اجتماعی متعدد (علمی که برنامهریزی رفتار انسان را مطالعه میکند) را به تفصیل در نظر میگیرد. این کتاب برای متخصصان فناوری اطلاعات، افسران امنیت سازمانی، روانشناسانی که در زمینه مهندسی اجتماعی و برنامه نویسی اجتماعی مطالعه می کنند و همچنین کاربران رایانه شخصی مفید خواهد بود، زیرا آنها اغلب توسط هکرهای اجتماعی به عنوان راحت ترین هدف انتخاب می شوند. برای طیف وسیعی از خوانندگان.

* * *

بخش مقدماتی داده شده از کتاب مهندسی اجتماعی و هکرهای اجتماعی (I.V.Simdyanov، 2007)ارائه شده توسط شریک کتاب ما - شرکت Liters.

مهندسی اجتماعی چیست و هکرهای اجتماعی چه کسانی هستند

بخش اول مفاهیم اولیه مهندسی اجتماعی و هک اجتماعی را مورد بحث قرار می دهد. فصل اول طبق معمول مقدمه ای بر موضوع مورد بحث است و در فصل دوم نمونه های مختلفی از استفاده از تکنیک های مهندسی اجتماعی ارائه شده است.

فصل 1.

فصل 2.

فصل 3.نمونه هایی از برنامه های اجتماعی

فصل 4.ساخت فایروال های اجتماعی

فصل 5.جنبه های روانشناختی آموزش هکرهای اجتماعی

مهندسی اجتماعی یکی از ابزارهای اصلی هکرهای قرن بیست و یکم است

... در ابتدای فوریه 2005 بسیاری از متخصصان امنیت اطلاعات در کشورمان منتظر سخنرانی K. Mitnik هکر معروف بودند که قرار بود در مورد خطرات مهندسی اجتماعی و اینکه چه روش هایی استفاده می شود صحبت کند. مهندسین اجتماعی (که در ادامه آنها را هکرهای اجتماعی می نامیم). افسوس که انتظارات محقق نشد: میتنیک فقط در مورد اصول اولیه مهندسی اجتماعی صحبت کرد. و او در مورد این واقعیت صحبت کرد که روش های مهندسی اجتماعی توسط مجرمان در سراسر جهان برای به دست آوردن انواع اطلاعات طبقه بندی شده استفاده می شود. به گفته بسیاری از شرکت کنندگان در جلسه، گوش دادن به آن جالب بود، زیرا شخص واقعاً بسیار جذاب است، اما هیچ راز خاصی فاش نشد.

توجه داشته باشید

کوین میتنیک یک هکر معروف است که با مخالفت بهترین کارشناسان امنیت اطلاعات FBI روبرو شد و در دهه 90 توسط دادگستری ایالات متحده به دلیل نفوذ به بسیاری از پایگاه های مخفی دولتی و شرکتی محکوم شد. به گفته بسیاری از کارشناسان، میتنیک پایه فنی قابل توجهی یا دانش زیادی از برنامه نویسی نداشت. اما او هنر برقراری ارتباط تلفنی را داشت تا اطلاعات لازم را به دست آورد و امروزه به آن «مهندسی اجتماعی» می گویند.

همین را می توان در مورد کتاب های او گفت - هیچ مکاشفه خاصی در آنجا وجود ندارد. ما اصلاً رد نمی کنیم که میتنیک همه اینها را به خوبی می داند، علاوه بر این، ما تقریباً از این مطمئن هستیم، فقط، متأسفانه، او چیزی از آنچه واقعاً می داند، نمی گوید. نه در سخنرانی هایم، نه در کتاب هایم.

توجه داشته باشید

امری که احتمالاً به طور کلی و جای تعجب نیست، زیرا افبیآی پس از آن خیلی محکم با او برخورد کرد و نشان داد که رئیس کیست و اعصابش تقریباً به هم میخورد. توضیحات زیادی وجود داشت و ممنوعیت کار با کامپیوتر برای چندین سال و حبس. جای تعجب نیست که او پس از چنین تحولاتی تبدیل به فردی کاملاً قانون مدار شد و هیچ پایگاه سری را ربوده نیست، اما حتی با احتیاط زیادی در مورد چیزهای پنهانی صحبت خواهد کرد.

در نتیجه چنین محفوظاتی، به نظر می رسد مهندسی اجتماعی نوعی شمنیسم برای نخبگان است، که اینطور نیست. علاوه بر این، یک نکته مهم دیگر وجود دارد. بسیاری از توصیفات حمله از کل پاراگراف ها، اگر نه صفحات، صرف نظر می کنند. این چیزی است که ما برای آن هستیم. اگر به طور خاص طرحهای برخی از جالبترین حملات را در نظر بگیریم و سعی کنیم آنها را مطابق آنچه نوشته شده است بازتولید کنیم، به احتمال زیاد چیزی از آن نخواهد شد. زیرا بسیاری از طرح های K. Mitnik تقریباً شبیه چنین گفت وگویی است.

- واسیا، لطفا رمز عبور را به من بده!

- بله ادامه دارد! برای یه چیزی متاسفم مردخوب.

تحلیل این "حمله" به چیزی شبیه به موارد زیر است: "واسیا آن را به یک هکر اجتماعی داد، زیرا از بدو تولد نمی دانست چگونه بگوید" نه!" به غریبه ها. بنابراین، روش اصلی مقابله با مهندسان اجتماعی این است که "نه" گفتن را یاد بگیر ... شاید این توصیه برای آمریکا مناسب باشد، اما می ترسم برای روسیه نباشد، جایی که اکثریت نمی دانند چگونه "بله" و "نه" بگویند، همه کارشان خیلی خوب است. در واقع، نوعی از افراد وجود دارند که به طور ارگانیک نمی توانند از شخص دیگری امتناع کنند، اما اولاً، چنین افراد زیادی وجود ندارند و همه باید به چنین وضعیتی برسند. و حتی یک کلمه در مورد چگونگی شکست گفته نشده است.

توجه داشته باشید

در پیوست 2 به تفصیل درباره گونهشناسی روانشناختی و نحوه استفاده از این دانش در مهندسی اجتماعی صحبت خواهیم کرد.

این تقریباً همان چیزی است که می گوییم میتنیک اغلب کل پاراگراف ها را نادیده می گیرد. می توان فرض کرد که اولین عبارت می تواند در ابتدا باشد و دومی - در پایان مکالمه. اما بین آنها هنوز چیزهای زیادی و جالب ترین وجود داشت. زیرا برای اینکه همه چیز به این سادگی باشد، باید فرد را یا در هیپنوتیزم عمیق غوطه ور کنید، یا به او «سرم حقیقت» تزریق کنید. اما حتی اگر اینطور بود، این نیز باید نوشته شود.

در زندگی، به عنوان یک قاعده، به روش دیگری اتفاق می افتد. و رمزهای عبور گفته می شود و پایگاه های داده تحمل می شوند، نه به این دلیل که نمی توانند فقط "نه" پاسخ دهند، بلکه به این دلیل که پاسخ "نه" وجود دارد، ... من واقعاً نمی خواهم. و برای اینکه فردی که اطلاعات جدی دارد پاسخ دادن به "نه" برای او بسیار دشوار باشد، باید او را به این وضعیت برسانید. مثلاً یک هفته او را ردیابی کنید. ناگهان، چه چیزی جالب است برای نشان دادن؟ شاید خودش یک "قزاق فرستاده شده" باشد یا عصرها برای رقبا پول درمی آورد، یا شاید موضوع به طور کلی جدی تر باشد: عصرها برای رقبا کار نمی کند، اما به فاحشه خانه می رود... برای افراد غیر - گرایش جنسی سنتی، و مثال زدنی برای همه افراد خانواده، او واقعاً نمی خواهد کسی در مورد آن بداند. با داشتن تقریباً این اطلاعات، می توانید با خیال راحت به او نزدیک شوید و با او صحبت کنید:

- واسیا، همه پسوردهایی را که می دانی به من بگو. و به من اجازه دسترسی به شبکه خود را بدهید تا وقت را تلف نکنم.

و در این مورد، بسیاری از واسیا پاسخ خواهند داد:

- بله لطفا. و پسوردها را می دهم و دسترسی باز می کنم. حیف برای من، شاید برای یک آدم خوب...

در اصطلاح اطلاعاتی به این کار «استخدام» می گویند. و اگر ناگهان همه چیز در سازمان شما در جایی ناپدید شد، همه رمزهای عبور برای کسی شناخته شده است، به این فکر کنید که آیا کسی روی دم یکی از کارمندان شما نشسته است یا خیر. معمولاً محاسبه اینکه چه کسانی سوار شده اند و چه کسانی که سوار شده اند دشوار نیست. به هر حال، افسران امنیتی هوشمند، به هر حال، قبل از سپردن پست های کلیدی به افراد، معمولاً به شدت او را برای، مثلاً، نقاط ضعف نامزد این موقعیت را بررسی می کنند. و او را دنبال می کنند و انواع تست های هوشمند را ترتیب می دهند تا بدانند چه جور آدمی سر کار آمده است.

... این مقدمه نه برای انتقاد از کی میتنیک - هرکدام از ما چیزی برای نقد کردن داریم - بلکه برای این نوشته شده که نشان دهد مهندسی اجتماعی به این سادگی که گاهی مطرح می شود نیست و این موضوع را باید جدی و تامل کرد. حالا بعد از این مقدمه به قول خودشان شروع کنیم.

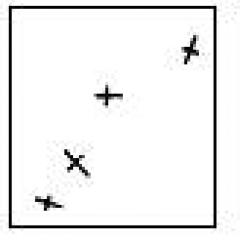

یک سیستم کامپیوتری که یک هکر به آن نفوذ کند به تنهایی وجود ندارد. همیشه شامل یک جزء دیگر است: یک شخص. به طور تصویری، یک سیستم کامپیوتری را می توان با نمودار ساده زیر نشان داد (شکل 1.1).

برنج. 1.1.گزینه های اصلی برای هک کردن یک سیستم کامپیوتری (یک فرد - از کارتون H. Bidstrup)

کار یک هکر هک کردن یک سیستم کامپیوتری است. از آنجایی که همانطور که می بینیم این سیستم دارای دو جزء است، به ترتیب دو راه اصلی برای شکستن آن وجود دارد. راه اول، زمانی که "کامپیوتر هک می شود" را فنی می نامیم. آ مهندسی اجتماعیزمانی فراخوانی می شود که با هک کردن یک سیستم کامپیوتری، راه دوم را طی کرده و به شخصی که با کامپیوتر کار می کند حمله کنید. یک مثال ساده فرض کنید باید رمز عبور را بدزدید. می توانید کامپیوتر قربانی را هک کنید و رمز عبور را پیدا کنید. این اولین راه است. و اگر مسیر دوم را دنبال کنید، می توانید به سادگی از شخص رمز عبور را بخواهید. خیلی ها می گویند، اگر درست پرسیده شود.

به گفته بسیاری از کارشناسان، بزرگترین تهدید برای امنیت اطلاعات، چه شرکتهای بزرگ و چه کاربران عادی، در دهههای آینده، روشهای بهبود روزافزون مهندسی اجتماعی برای شکستن ابزارهای امنیتی موجود خواهد بود. فقط به این دلیل که کاربرد مهندسی اجتماعی به سرمایه گذاری مالی قابل توجه و دانش کامل فناوری رایانه نیاز ندارد. برای مثال، ریچ موگول، رئیس امنیت اطلاعات در شرکت گارتنر، میگوید که «مهندسی اجتماعی تهدیدی بزرگتر از هک کردن شبکههای متعارف است. دستکاری. بسیاری از مخربترین نقضهای امنیتی از طریق مهندسی اجتماعی اتفاق میافتند، نه هک الکترونیکی. برای دهه آینده، خود مهندسی اجتماعی بالاترین تهدید را برای امنیت اطلاعات ایجاد خواهد کرد. راب فورسایت، مدیر عامل یکی از بخشهای منطقهای شرکت آنتیویروس سوفوس، با او موافق است، که نمونهای از «نوع بدبینانه جدیدی از کلاهبرداری با هدف افراد بیکار در استرالیا را ارائه کرد. پست الکترونیکنامه ای که ظاهراً توسط Credit Suisse ارسال شده است که در آن جای خالی وجود دارد. از گیرنده خواسته می شود از سایتی بازدید کند که تقریباً شبیه به سایت اصلی شرکت Credit Suisse است، اما نسخه جعلی فرمی برای پر کردن یک درخواست شغلی ارائه می دهد. و برای رسیدگی به درخواست، «بانک» درخواست کرد، هرچند نمادین، اما پولی که لازم بود به فلان حساب واریز شود. زمانی که افراد زیادی پول را جابجا کردند، این مبلغ چندان نمادین نبود. سایت جعلی آنقدر استادانه است که متخصصان برای اطمینان از جعلی بودن آن زمان بردند. باید اعتراف کرد که مهاجمان از ترکیبی هوشمندانه از فناوری ها استفاده کردند. هدف آنها نیازمندترین افراد جامعه یعنی کسانی هستند که به دنبال کار هستند. اینها همان افرادی هستند که می توانند تسلیم این نوع تحریک شوند، "- فورسایت می گوید. انریکه سالم، معاون سیمانتک، به طور کلی معتقد است که تهدیدهای سنتی مانند ویروس ها و هرزنامه ها مشکلات دیروز هستند. " اگرچه شرکت ها باید از خود در برابر آنها دفاع کنند. سالم، فیشینگ با استفاده از روش های مهندسی اجتماعی را امروزه یک مشکل می نامد.

توجه داشته باشید

درباره فیشینگ در بیشتر بدانید فصل 2.

چرا بسیاری از محققان بر این باورند که مهندسی اجتماعی به یکی از ابزارهای اصلی هکرها در قرن بیست و یکم تبدیل خواهد شد؟ پاسخ ساده است. زیرا سیستمهای حفاظت فنی روز به روز بهبود مییابند و مردم با ضعفها، تعصبات، کلیشههای خود انسان باقی میمانند و ضعیفترین حلقه در زنجیره امنیتی خواهند بود. شما می توانید پیشرفته ترین سیستم های حفاظتی را وارد کنید، و هنوز هم نباید برای یک دقیقه هوشیاری خود را از دست بدهید، زیرا در طرح امنیتی شما یک پیوند بسیار غیر قابل اعتماد وجود دارد - یک شخص. به عبارت دیگر فایروال انسانی را پیکربندی کنید دیواره آتش(دیوار آتش) سخت ترین و ناسپاس ترین کار است. یک تکنیک خوب تنظیم شده ممکن است ماه ها طول بکشد. فایروال انسان باید دائماً اصلاح شود. در اینجا، بیش از هر زمان دیگری، شعار اصلی همه کارشناسان امنیتی مرتبط به نظر می رسد: "ایمنی یک فرآیند است، نه یک نتیجه." یک مثال بسیار ساده و رایج. فرض کنید شما یک مدیر هستید و یک کارمند بسیار خوب دارید که به نظر شما هرگز به کسی چیزی نمی فروشد و به کسی نمی فروشد. ماه بعد، مثلاً به دلایلی، حقوق او را کاهش می دهید. حتی اگر این دلایل بسیار عینی باشند. و وضعیت به طرز چشمگیری تغییر کرده است: اکنون یک چشم و یک چشم پشت سر او وجود دارد ، زیرا او به دلیل رنجش جایی برای خود پیدا نمی کند ، او قبلاً آماده است شما را بکشد ، در مورد برخی از اسرار شرکت داخلی چه می توانیم بگوییم.

همچنین متذکر می شوم که برای اینکه بتوانید امنیت را به خصوص در زمینه راه اندازی "فایروال های انسانی" انجام دهید، باید یک سیستم عصبی و روانی پایدار داشته باشید. چرا، شما از عبارت عالی زیر از A. Einstein که ما، پیرو کوین میتنیک، نمی توانیم آن را تکرار نکنیم، متوجه خواهید شد: "شما می توانید فقط از دو چیز مطمئن باشید: وجود جهان و حماقت انسان، و من کاملاً نیستم. در مورد اول مطمئن هستم."

همه حملات هکرهای اجتماعی به اندازه کافی در یک مورد قرار می گیرند طرح ساده(شکل 1.2).

برنج. 1.2.طرح تاثیر اساسی در مهندسی اجتماعی

توجه داشته باشید

این طرح نامیده می شود طرح شینوف... به شکل کلی، در کتاب روانشناس و جامعه شناس بلاروسی V.P. شینوف که مدتهاست درگیر روانشناسی کلاهبرداری بوده است. در شکل کمی تغییر یافته، این طرح برای مهندسی اجتماعی نیز مناسب است.

بنابراین، ابتدا هدف تأثیرگذاری بر یک یا شیء دیگر همیشه فرموله می شود.

توجه داشته باشید

سپس اطلاعات مربوط به شی جمع آوری می شود تا راحت ترین مورد را پیدا کند اهداف تاثیر... بعد از این مرحله ای فرا می رسد که روانشناسان فرا می خوانند جاذبه... جاذبه (از لات. در اینجا- جذب کردن، جذب کردن) - این ایجاد شرایط لازم برای تأثیر مهندس اجتماعی بر شی است. اجبار به عمل لازم برای هکر اجتماعی معمولاً با انجام مراحل قبلی حاصل می شود، یعنی پس از حصول جذابیت، خود قربانی اقدامات لازم را برای مهندس اجتماعی انجام می دهد. با این حال، در تعدادی از موارد، این مرحله اهمیت مستقلی پیدا می کند، به عنوان مثال، زمانی که اجبار به عمل با وارد شدن به خلسه، فشار روانی و غیره انجام می شود.

دنبال V.P. شینوف، ما این طرح را با مثال ماهیگیری نشان خواهیم داد. هدف ضربه در این مورد نیاز ماهی به غذا است. طعمه یک کرم، یک تکه نان، یک قاشق و ... است و جاذبه ایجاد شرایط لازم برای ماهیگیری موفق است: انتخاب محل صید مناسب، ایجاد سکوت، انتخاب دلبستگی مناسب، تغذیه ماهی. اجبار به عمل، برای مثال، تکان دادن با میله است که به لطف آن یک کرم یا سایر وابستگی ها تکان می خورد و ماهی می فهمد که غذا می تواند و باید از بین برود و لازم است فعالانه تر عمل کند. خوب، همه چیز با نتیجه مشخص است.

مثال دیگر: رشوه دادن به کارمند. در اینجا هدف، نیاز کارمند به پول است. این واقعیت که او به آنها نیاز دارد و احتمالاً "پیشنهاد را می پذیرد" در مرحله جمع آوری اطلاعات آموخته می شود. به عنوان مثال، ایجاد چنین شرایطی می تواند یک جاذبه باشد که در آن کارمند به شدت به پول نیاز داشته باشد.

توجه داشته باشید

این شرایط اغلب به عمد ایجاد می شود. یک مثال بی اهمیت - یک کارمند در حال رانندگی ماشین بود و "تصادف خفیفی داشت"، پس از آن ماشین باید تعمیر شود و جیپی که با آن تصادف کرد باید پول پرداخت شود. تعداد چنین "قاب های جاده" اکنون به طرز باورنکردنی افزایش یافته است و یافتن مجریان کار دشواری نیست.

حال اجازه دهید به اختصار به گونه ای از جنایات رایج مانند سرقت پایگاه های داده

توجه داشته باشید

سرقت پایگاههای اطلاعاتی یکی از کاربردهای اصلی مهندسی اجتماعی است. در ادامه گفتگو در مورد سرقت پایگاه داده ها را نیز در ادامه خواهیم داد فصل 2.

اکنون انواع پایگاهها را پیدا نمیکنید: پایگاههای MGTS، و پایگاههای بانک مرکزی، و پایگاههای صندوق بازنشستگی، و پایگاههای BTI، و پایگاههای وزارت کشور در بازرسی ایمنی ترافیک کشور، و پایگاههای ثبت نام. .. پایگاه های داده. این نوع جرایم از یک سو به نظر بسیاری از کارشناسان به جرایمی در حوزه فناوری اطلاعات اشاره دارد. کسانی که اینطور فکر میکنند، از این گزاره ساده استفاده میکنند که پایگاههای اطلاعاتی بر روی هارد دیسکهای سرورها ذخیره میشوند و بنابراین، اگر به سرقت رفتند، در فناوری اطلاعات جرم است. اما از سوی دیگر، این موضوع کاملاً درست نیست، زیرا بیشتر سرقت ها با استفاده از روش های مهندسی اجتماعی انجام می شود.

چه کسی و با چه روشی پایگاه داده ها را سرقت می کند؟اگر در پاسخ به این سوال می شنوید که هکرها با نفوذ به سرورهای شرکتی آنها را می دزدند سازمان های دولتیو شرکت های بزرگ - باور نکنید. این درست نیست. همه چیز بسیار ساده تر و ساده تر است. مردم عادی آنها را می دزدند، در بیشتر موارد از هیچ دستگاه پیچیده ای استفاده نمی کنند، البته اگر فلش درایو معمولی متصل به پورت USB را در نظر نگیریم.

همانطور که قبلاً گفتیم، در حدود 80 مورد از 100 مورد، اطلاعات نه از طریق یک کانال فنی، بلکه از طریق یک کانال اجتماعی به سرقت می رود. بنابراین، این هکرها نیستند که تمام شب را می نشینند و سرورها را هک می کنند، بلکه مثلاً یک مدیر سیستم توهین شده استعفا می دهد. اما نه یک، بلکه همراه با تمام بانک های اطلاعاتی و تمام اطلاعات مربوط به شرکت. یا، در ازای یک هزینه معقول، خود یکی از کارمندان شرکت اطلاعات مربوط به شرکت را به طرف دیگر "نشت" می کند. یا فقط یک فرد خارجی آمد، خود را به عنوان بهترین دوست مدیر سیستم معرفی کرد و نشست تا یک پایگاه داده "باگ" راه اندازی کند، زیرا بهترین دوست او اکنون بیمار است. بعد از رفتن او، این پایگاه واقعاً بهتر شروع به کار کرد، اما در مکانی متفاوت. اگر فکر می کنید که این بسیار پیش پا افتاده است و فقط در شرکت های کوچک و بسیار بی دقت اتفاق می افتد، پس نباید اینطور فکر کنید. اخیراً به این ترتیب اطلاعات ارزشمندی از یکی از شرکت های بسیار بزرگ سنت پترزبورگ که در زمینه انرژی کار می کند به سرقت رفته است. و از این قبیل نمونه ها زیاد است. این واقعیت که کانال اصلی نشت اطلاعات اجتماعی است، کار حفاظت از اطلاعات را به شدت دشوار می کند. زیرا احتمال نشتی از طریق کانال فنی اصولاً می تواند به صفر برسد. این امکان وجود دارد که شبکه را بسیار ایمن کرد تا هیچ حمله خارجی به آن نفوذ نکند. به طور کلی، می توانید آن را طوری بسازید که شبکه داخلی موسسه با خارجی تلاقی نداشته باشد، همانطور که به زبان روسی انجام می شود. سازمان های اجرای قانون به عنوان مثال، جایی که شبکه های داخلی به اینترنت دسترسی ندارند. دفاتر رهبری و کلیه دفاتری که جلسات مهم در آنها برگزار می شود باید مجهز به تدابیر امنیتی در برابر نشت اطلاعات باشند. هیچ کس چیزی را روی دیکتافون ضبط نمی کند - ما سرکوب کننده های دیکتافون را نصب کرده ایم. هیچ کس از طریق کانال رادیویی و کانال تابش الکترومغناطیسی اتفاقی به چیزی گوش نمی دهد - آنها یک مولد نویز رادیویی نصب کردند. کانال ارتعاشی نیز مسدود شده است، همچنین دریافت اطلاعات لیزری در مورد ارتعاشات شیشه پنجره غیرممکن است، هیچ کس از طریق شفت های تهویه نیز چیزی نمی شنود. خطوط تلفن محافظت شد. … بنابراین، همه کار تمام است. و اطلاعات همه همان "ساخته شده پاها". چگونه چرا؟ و مردم آن را بردند. بدون هیچ گونه دستکاری فنی پیچیده. یک بار دیگر، عامل بدنام و تحمیلی انسانی که به نظر می رسد همه از آن مطلع هستند و همه سعی می کنند آن را فراموش کنند، با زندگی بر اساس اصل "تا زمانی که رعد و برق بیفتد ..." کار کرد. توجه: سرقت اطلاعات از شبکه های ارگان های دولتی از طریق کانال فنی تقریباً غیرممکن است. و او، با این حال، ربوده شده است. و این دلیل دیگری است بر این که اساساً اطلاعات با استفاده از افراد دزدیده می شود و نه ابزار فنی. و گاهی آدم ربایی به طرز مضحکی ساده است. ما حسابرسی یک شرکت بزرگ در صنعت پتروشیمی را به منظور سازماندهی امنیت اطلاعات انجام دادیم. و ما به یک چیز جالب پی بردیم: هر خانم نظافتی شبانه می تواند به میز منشی مدیر عامل دسترسی داشته باشد. و ظاهرا داشت. این همان دموکراسی بود که در این شرکت حاکم بود. و کاغذهای زیادی روی این جدول پراکنده شده بود که می شد تقریباً از تمام فعالیت های فعلی شرکت و برنامه های توسعه آن برای 5 سال آینده ایده گرفت. بیایید یک بار دیگر رزرو کنیم که این یک شرکت واقعاً بزرگ با شهرت قوی و میلیون ها گردش مالی است. البته به دلار. و حفاظت از اطلاعات در جای خود قرار گرفت ... اما به هیچ وجه تنظیم نشده بود. یکی دیگر از کانال های مهندسی اجتماعی جالب نشت اطلاعات، نمایشگاه های مختلف، ارائه ها و غیره است. یک نماینده شرکت که از بهترین نیت در غرفه می ایستد تا همه را راضی نگه دارد، اغلب صمیمی ترین اسرار شرکت را که می داند را فاش می کند. ، و به هر سوالی پاسخ می دهد. من این را بیش از یک بار به بسیاری از کارگردانان آشنای خود گفته ام و یکی از آنها به شوخی به من پیشنهاد کرد که در نمایشگاه بعدی به یکی از نمایندگان شرکت او مراجعه کنم و به این ترتیب سعی کنم چنین چیزی را از او بفهمم. وقتی صفحه دیکتافون را برایش آوردم، شاید بتوان گفت، گریه می کرد، زیرا یکی از جمله ها چیزی شبیه به این بود: "اما اخیراً کارگردان ما هنوز به ایران سفر کرده است ...". به هر حال، این روش کسب اطلاعات توسط تعداد قابل توجهی از شرکت ها استفاده می شود.

توجه داشته باشید

برای اطلاعات بیشتر در مورد نحوه نمایش اطلاعات در ارائه ها، رجوع کنید به فصل 2.

... متأسفانه بسیاری از افراد به شدت بی توجه هستند و نمی خواهند نگران امنیت اطلاعات باشند. و اغلب، حتی در سازمانهای بسیار بزرگ، این «عدم تمایل» از معمولیترین کارمندان تا مدیرعامل گسترش مییابد. و در این شرایط، یک مدیر سیستم یا رئیس سرویس امنیتی، حتی اگر کاملاً پارانوئید، وسواس حفاظت از اطلاعات باشند، وضعیت را نجات نمی دهند. زیرا در حال حاضر، متأسفانه، حتی مدیرانی که درک می کنند که اطلاعات باید محافظت شود، همیشه یک چیز دیگر را متوجه نمی شوند: اینکه حفاظت از اطلاعات باید سیستمی باشد، یعنی از طریق تمام کانال های نشت احتمالی انجام شود. شما می توانید تا آنجایی که می خواهید از شبکه کامپیوتری محافظت کنید، اما اگر مردم دستمزد پایینی دریافت می کنند و از شرکتی که در آن بیشتر از مردم شوروی اشغالگران نازی کار می کنند متنفرند، دیگر حتی نیازی به خرج کردن پول برای این محافظت ندارید. نمونه دیگری از غیر سیستماتیک بودن را اغلب می توان در زمان انتظار برای پذیرایی درب منزل کارگردان مشاهده کرد. برای کسانی که یک سیستم امنیتی طراحی می کنند چنین چیزی را نادیده می گیرند غیرمعمول نیست: کارگردانان تمایل دارند با صدای بلند صحبت کنند، گاهی اوقات فریاد می زنند. درهای دفتر مدیر کل اغلب به قدری قابل نفوذ صدا هستند که می توانید بدون هیچ زحمتی به کنفرانس در دفتر «ژنرال» گوش دهید، حتی اگر با زمزمه صحبت کنند. یک بار به مسکو آمدم تا یکی از کارگردانان "نزدیک به بدن" را ببینم تا با او در مورد آنچه در آینده در انتظار صنعت ما است مشورت کنم. و او فقط یک جلسه مهم بدون برنامه داشت و از من خواسته شد که منتظر بمانم. بعد از 15 دقیقه نشستن در مقابل دفتر او، متوجه شدم که خیلی بیشتر از آنچه می خواستم بدانم یاد گرفته ام و اصولاً می توانم آنجا را ترک کنم. فقط از روی نجابت باقی ماند. تلخی ماجرا این است که وقتی نوبت من رسید، کارگردان تقریباً به سؤالات من پاسخ نداد و گفت که می گویند خودت می فهمی، خیلی محرمانه است، من خودم هنوز خیلی از آن مطلع نیستم ... و غیره. . با این وجود از او بسیار صمیمانه و با مهربانی تشکر کردم.

... در بازگشت به پایگاه های اطلاعاتی حاوی اطلاعات محرمانه، لازم به ذکر است که پس از موارد فوق کاملا مشخص است که چه کسی و چگونه آن را سرقت می کند. مردم عادی آنها را می دزدند. خیلی اوقات - همان کارمندان شرکت ها. اخیراً یک مأمور گمرک با درجه ستوانی که بازار را با بانک های اطلاعاتی گمرک عرضه می کرد، محکوم شد. در منطقه همسایه، رئیس اداره بازرسی مالیاتی به دست رئیس بازرسی مالیاتی گرفتار شد که در ازای هزینه ای معقول اطلاعات را به بچه های جنایتکار محلی درز می کرد. و غیره.

چرا آنها دزدیده می شوند و چه کسی به آن نیاز دارد؟بسیاری از مردم به آن نیاز دارند. از جوان تا پیر. مورد نیاز شهروندان عادی و کوسه های مالی. اگر از شهروندان شروع کنیم، بدون پرداختن به استدلال عمیق در مورد ویژگی های ذهنیت روسی، فقط خواهیم گفت که در حالی که خانم های جوان پر سر و صدا و ناراضی در سرویس های اطلاعاتی "تلکام" ما نشسته اند، حتی قانونمندترین و آدم صادق خیلی راحت تر از تماس با میز کمک، برود و این پایگاه داده شماره تلفن های سازمان های موجود در بازار نرم افزارهای دزدی را بخرد.

این به طور قابل درک برای همه کسانی که در هوش رقابتی درگیر هستند ضروری است.

جنایتکاران به آن نیاز دارند. مثلاً هر دزد ماشینی که به خودش احترام می گذارد، پایگاه پلیس راهنمایی و رانندگی دارد. همچنین برای مجرمان مهم است که بدانند آیا کسانی که او از آنها "حفاظت" می کند محروم نیستند. سارقان قربانیان خود را با استفاده از پایگاه های داده پیدا می کنند.

این برای غول های مالی که تمرین حملات مهاجم را انجام می دهند ضروری است.

توجه داشته باشید

حملات مهاجمآیا چنین عملی در جدید است تاریخ روسیه، که در آن، به طور کلی، یک شرکت بزرگ با کمک به اصطلاح رایدر، آن دسته از شرکت هایی را که کوچکتر هستند، تصاحب می کند. فرض کنید یک شرکت بزرگ می خواهد یک شرکت کوچکتر دیگر را بخرد. برای انجام این کار، او به مهاجمان دستور می دهد - افرادی که نقشه ای برای تصرف شرکت و اجرای آن خواهند ساخت. جزئیات بیشتر در مورد مهاجمان در شرح داده شده است فصل 2.

... شما می توانید برای مدت طولانی ادامه دهید. به طور کلی، بازار گسترده است و تقاضا برای محصولات وجود دارد. و تقاضا همیشه باعث عرضه می شود. این یکی از قوانین اساسی اقتصاد است. اگر تقاضا باشد، لازم است، دیر یا زود، گران یا ارزان، اما عرضه خواهد بود. این خواسته هر چه باشد. حتی اگر این خواسته بسیار کفرآمیز باشد، مثلاً تقاضای اعضای بدن کودکان. تصور تقاضای شدیدتر دشوار است. و هنوز یک پیشنهاد وجود دارد. در مورد نوعی پایگاه داده چه می توانیم بگوییم.

توجه داشته باشید

در حال حاضر، هزینه سرقت یک پایگاه داده از یک شرکت بزرگ حدود 2000 دلار است.

آیا می توانید کلاً سرقت پایگاه های داده را متوقف کنید؟در سطح دولتی، احتمالاً تنها با تشدید مجازات این جرم می توان این کار را انجام داد. من دوست دارم کسی را ببینم که جرات کند نوعی پایگاه را در آنجا بدزدد زمان شوروی... با این حال، پس از تشدید آن، این کاملاً اصطلاح نیست: واقعیت این است که اکنون پایگاههای داده را میتوان بدون مجازات به سرقت برد. خوب، برای هر کارمندی در هر ساختاری چقدر هزینه دارد که این پایگاه را بیرون بیاورد؟ درست است - هیچ هزینه ای ندارد. در بدترین حالت اخراج خواهند شد. اما شما هنوز هم باید موفق شوید که گرفتار شوید. کار به جایی رسید که طبق انتشارات "Komsomolskaya Pravda" مورخ 03.03.06، حتی مرکز مسکو در پایگاه های داده تجارت می کند. امنیت اقتصادی، که با قضاوت از نام، باید از همین پایگاه ها محافظت کند. بنابراین مثل همیشه باید به دولت تکیه کرد، البته، اما نباید به آن تکیه کرد. و برخی از شرکت ها خود، بدون انتظار دولت، راه های دیگری را انتخاب کردند. مثلا در مسیر بی اعتباری این بازار و کسانی که در آن کار می کنند. به بیان ساده، آنها "اطلاعات غلط" معمولی را می ریزند، و بر اساس این اصل عمل می کنند که اگر دولت نتواند از ما محافظت کند، پس باید خودمان یاد بگیریم که جاسوس بازی کنیم. و بسیاری از آنها خوب مطالعه می کنند. من موردی را می شناسم که یک شرکت با اطلاع از "سفارش" بودن، تمام اطلاعات لازم را خودش تهیه کرد که مهاجم آن ها را دزدید. وقتی «مشتری» متوجه شد موضوع از چه قرار است، می گویند که او از خودش جدا بوده است. و قیمت موضوع بالا بود. تاریخ در مورد اتفاقاتی که برای کسانی که این اطلاعات را به دست آورده اند ساکت است، اما بر اساس شنیده ها، پس از این اتفاق، تعداد کسانی که مایل به کسب اطلاعات محرمانه از فعالیت های این شرکت هستند، از جمله کارمندان، به شدت کاهش یافته است.

به هر حال، اگرچه آنها می گویند که هیچ آیین نامه ای برای جلوگیری از سرقت پایگاه های اطلاعاتی وجود ندارد، اما نکته اغلب در آنها نیست. بله واقعاً آیین نامه مشکل دارد. اما در اکثر سرقت ها همانطور که قبلا گفتیم خود سازمان ها مقصر هستند. به هر حال، در دادگاه ها عملاً هیچ درخواست تجدیدنظری از سازمان هایی که اطلاعات را سرقت می کنند وجود ندارد. که می توان با یک چیز ساده توضیح داد: هیچ کس نمی خواهد کتانی کثیف را در ملاء عام بشوید. که به طور کلی قابل درک است، اما از طرف دیگر موضوع را برای مهاجمان بسیار ساده می کند. نکته اینجاست که حتی اگر شرکت مطمئناً بداند که کارمندش اطلاعات را دزدیده است و بخواهد از این کارمند شکایت کند، احتمال برنده شدن شرکت در پرونده بسیار کم است. به دلیل همین بی احتیاطی: تعداد بسیار کمی از شرکت ها قراردادهایی را با کارکنان به درستی منعقد می کنند، یعنی در آن نوشته شده است که کارمند با اطلاعات محرمانه سر و کار دارد و حقوق به او پرداخت می شود. اگر او این اطلاعات را افشا کند.

تفاوت های اصلی مهندسی اجتماعی و برنامه ریزی اجتماعی

علاوه بر مهندسی اجتماعی، از این اصطلاح نیز استفاده خواهیم کرد "برنامه نویسی اجتماعی"که اگرچه در نگاه اول شبیه به مهندسی اجتماعی به نظر می رسد، اما در واقع بسیار متفاوت از آن است. این بخش به پایان دادن به این سردرگمی در اصطلاح اختصاص داده شده است.

مهندسی اجتماعیمی توان تعیین کرد به عنوان دستکاری یک فرد یا گروهی از افراد به منظور نفوذ به سیستم های امنیتی و سرقت اطلاعات مهم. برنامه نویسی اجتماعیمی توان از آن بدون توجه به هر نوع هک استفاده کرد، اما برای هر کاری، به عنوان مثال، برای مهار یک جمعیت متجاوز یا اطمینان از پیروزی یک نامزد در انتخابات بعدی، یا برعکس، برای تحقیر یک نامزد و به منظور ایجاد یک جمعیت صلح دوست پرخاشگر. مهم است که در اینجا هیچ اشاره ای به کامپیوتر خاصی نشده است. بنابراین، زمانی که در مورد حمله به شخصی صحبت می کنیم، از اصطلاح مهندسی اجتماعی استفاده خواهیم کرد بخشی از یک سیستم کامپیوتری، همانطور که در شکل نشان داده شده است. 1.1.

توجه داشته باشید

گاهی علاوه بر اصطلاح مهندسی اجتماعی از این اصطلاح نیز استفاده می شود مهندسی اجتماعی معکوسنکته اصلی این است که با مهندسی اجتماعی معکوس شما مستقیماً شخص را به چیزی مجبور نمی کنید، بلکه شرایطی را ایجاد می کنید که خود او شما را مخاطب قرار دهد. به عنوان مثال، اگر نیاز دارید که به عنوان یک تکنسین تلفن به سازمانی بیایید، می توانید به سادگی وارد یک سازمان شوید و جعبه های تلفن را بررسی کنید. این، در این اصطلاح، مهندسی اجتماعی است. و شما می توانید آن را متفاوت انجام دهید. شما موقعیتی ایجاد می کنید که در یک سازمان خاص به عنوان یک تکنسین تلفن شناخته می شوید. بعد از آن منتظر می مانید تا برای گوشی ها اتفاقی بیفتد یا خودتان کاری با آن ها انجام دهید و با آرامش منتظر تماس باشید و درخواست بیایید. این مهندسی اجتماعی معکوس است. بنابراین، این شما نیستید که از ناکجاآباد آمده اید، بلکه از شما خواسته می شود که بیایید. البته مورد دوم بسیار ارجح است، زیرا همه شبهات را از شما دور می کند. رویکردهای اجتماعی-مهندسی شایسته به این ترتیب ساخته شده است، بنابراین ما این اصطلاح را اضافی می دانیم و از آن استفاده نمی کنیم.

برنامهریزی اجتماعی را میتوان علمی نامید که روشهای تأثیرگذاری هدفمند بر یک فرد یا گروهی از افراد را به منظور تغییر یا حفظ رفتار آنها در جهت درست مطالعه میکند. بنابراین، در اصل، برنامه نویس اجتماعی هدف خود را تسلط بر هنر مدیریت افراد قرار می دهد. مفهوم اساسی برنامه ریزی اجتماعی این است که بسیاری از اقدامات افراد و واکنش آنها به این یا آن تأثیر خارجی در بسیاری از موارد قابل پیش بینی است.به طور کلی، موضوع بسیار جالب است. اما در بیشتر موارد، این درست است. طرح کلی روش های کار برنامه نویسان اجتماعی در شکل 1 نشان داده شده است. 1.3.

برنج. 1.3.طرح کلی روش های کار برنامه نویسان اجتماعی

در برنامه ریزی اجتماعی، توسعه طرح نفوذ از انتها، یعنی از نتیجه مطلوب حاصل می شود. بگذارید یک مثال بسیار ساده و بسیار بد برای شما بزنم. یک نفر مثلا معاون باشد که رئیس خیلی اذیتش کند. فرض کنید این معاون می داند که رئیسش دلش بد است و رگ های خونی ضعیفی دارد و آن که دلش بد است خیلی دوست دارد «شیشه را ببوسد». اقوام البته تقریباً روی پاشنه هستند و این لیوان را برمی دارند و حتی کار می کند. و معاون ما به هر طریقی، رئیس شروع به لحیم کردن عمدی فردی با قلب بیمار می کند. در نهایت کشتی ها از کار می افتند. سکته هموراژیک. قائم مقام رئیس شد رئیس. در مراسم تشییع جنازه او بیشترین هق هق گریه کرد و سپس صمیمی ترین دوست خانواده باقی ماند. علیرغم اینکه او در واقع سرپرست خانواده را کشته است.

چرا روش های برنامه نویسی اجتماعی برای مجرمان عالی است، که یا هیچ کس هرگز از آنها مطلع نخواهد شد، مانند مثال بالا، یا حتی اگر کسی در مورد چیزی حدس بزند، پیگرد قانونی چنین شخصیتی بسیار دشوار است. خب ما ماده ای در قانون کیفری "رانندگی تا سکته" نداریم. و اگر وجود داشت - بروید و ثابت کنید که همه چیز همینطور است ، زیرا "آورده" همه کارها را کاملاً داوطلبانه انجام داد ، با توانایی ، هیچ کس او را وارد هیپنوتیزم نکرد ، هیچ اشعه الکترومغناطیسی به او تابش نکرد ...

این یک طرح نسبتاً کلاسیک و بسیار ساده از کاربرد منفی برنامهریزی اجتماعی را در نظر گرفتهایم. اگر تاریخ را به یاد بیاوریم، در انواع مختلف، این طرح از زمان های قدیم فعال بوده است. در این صورت نتیجه مطلوب حذف فیزیکی حریف است. بنابراین، هدف تدوین شده است. ویژگی های روانی فیزیکی بیشتری بررسی شد که در نتیجه تمایل به نوشیدن و وجود بیماری های مزمن قلبی عروقی روشن شد. سپس معیاری از قرار گرفتن در معرض (مصرف بیش از حد الکل) ایجاد می شود که در صورت استفاده صحیح، نتیجه برنامه ریزی شده را می دهد. بسیار مهم است که رفتار یک فرد برای او طبیعی باشد. که جالبه برای این، محاسبه ویژگی های روانی انجام می شود. زیرا در غیر این صورت برنامه نویسی اجتماعی نخواهد بود. از این گذشته، وقتی یک قاتل دیوانه، برای مثال، قبلاً قربانی را برای خود انتخاب کرده و قصد دارد او را بکشد، از رفتار آینده قربانی نیز میداند که او هنوز در مورد خودش نمیداند (که به زودی نخواهد بود. در این دنیا). اما، باید اعتراف کنید، رفتار قربانی در این مورد را به سختی می توان طبیعی نامید: تصور اینکه ملاقات با دیوانه ها سرگرمی طبیعی او است دشوار است. بنابراین، برنامهریزی اجتماعی زمانی است که شما بهطور مصنوعی موقعیتی را برای یک فرد خاص شبیهسازی میکنید، که در آن میدانید این شخص بر اساس شناخت رواننوع این شخص چگونه عمل خواهد کرد. همین امر در مورد گروهی از افراد نیز صادق است.

توجه داشته باشید

V فصل 3ما چند نمونه دیگر از برنامهریزی اجتماعی را در نظر خواهیم گرفت، برای مثال، تحلیل خواهیم کرد که چگونه میتوان یک جمعیت پرخاشگر را آرام کرد، و همچنین به این فکر خواهیم کرد که چگونه میتوان به کمک شبکههای اجتماعی باعث ایجاد "بحران نمک" بدنام اخیر شد. روش های برنامه نویسی

برنامه ریزی اجتماعی مبتنی بر مفاهیم روانشناختی زیر است:

تحلیل تراکنش (به فصل 6 مراجعه کنید)؛

جامعه شناسی (علم رفتار گروهی) (به فصل 8 مراجعه کنید)؛

برنامه ریزی عصبی-زبانی (به فصل 7 مراجعه کنید)؛

برنامه نویسی اسکریپت (به فصل 6 مراجعه کنید)؛

گونه شناسی روانشناختی (به پیوست 2 مراجعه کنید).

برنامه نویسی اجتماعی، بر خلاف مهندسی اجتماعی، حوزه کاربرد گسترده تری دارد، زیرا با همه دسته های افراد کار می کند، صرف نظر از اینکه آنها بخشی از کدام سیستم هستند. مهندسی اجتماعی همیشه فقط با شخصی کار می کند که بخشی از یک سیستم کامپیوتری است، اگرچه روش ها در هر دو مورد مشابه هستند.

تفاوت مهم دیگر این است که مهندسی اجتماعی تقریباً همیشه یک حوزه کاربردی منفی است، در حالی که برنامه نویسی اجتماعی مانند هر حوزه دانشی دارای کاربردهای مثبت و منفی است. یکی از نمونه های حوزه منفی کاربرد برنامه نویسی اجتماعی فقط مهندسی اجتماعی است.

بنابراین، هنگامی که صحبت از دستکاری یک شخص در موردی می شود که او بخشی از یک سیستم کامپیوتری است یا فقط حامل اطلاعات سری است که باید به سرقت برود، در مورد مهندسی اجتماعی صحبت خواهیم کرد و در مورد مدیریت صحبت خواهیم کرد. مردم به طور کلی، ما در مورد برنامه های اجتماعی صحبت خواهیم کرد. کتاب ما در مورد مهندسی اجتماعی است، اما گاهی اوقات برای درک بهتر ماهیت بسیاری از روشها، به برنامهنویسی اجتماعی دست میزنیم.

برای پایان دادن به گفتگو در مورد برنامه نویسی اجتماعی، مثال معروفی از اینکه چگونه می توانید افراد را به طرز ماهرانه ای دستکاری کنید، بیان می کنیم.

یک بار استاد بزرگ نامه ای از طریق پست دریافت کرد که در آن شخص ناشناس با معرفی خود به عنوان یک شطرنج باز جوان مبتدی، پیشنهاد داد که یک بازی شطرنج از راه دور انجام دهد. از راه دور، زیرا حرکات از طریق پست ارسال شده است. به استادبزرگ قول مبلغ بسیار زیادی برای برد داده شد و اگر مساوی شد یا خدای ناکرده استاد بزرگ شکست خورد، پول را پرداخت می کند. درست است ، نیمی از مبلغی که خودش در صورت شکست یک شطرنج باز جوان دریافت می کند. استاد بزرگ، بدون تردید، موافقت کرد. ما شرط بندی کردیم و شروع به بازی کردیم. از همان اولین حرکت ها ، استاد بزرگ معروف متوجه شد که نمی تواند "مفت" کسب درآمد کند ، زیرا از قبل اولین حرکات در شطرنج باز جوان به یک استاد امیدوار کننده خیانت می کرد. در وسط دکل، استاد بزرگ آرامش و خواب خود را از دست داد و مدام حرکات بعدی حریف را محاسبه می کرد که معلوم شد نه فقط یک استاد امیدوار، بلکه یک استاد بسیار عالی است. در نهایت استاد بزرگ بعد از مدت ها به سختی توانست بازی را به تساوی بکشاند و پس از آن یک مشت تعریف و تمجید بر سر مرد جوان ریخت و نه پول، بلکه از او حمایت کرد و گفت که با چنین استعدادهایی او را وادار می کند. قهرمان جهان. اما این شطرنج باز جوان گفت که نیازی به شهرت جهانی ندارد و فقط خواسته است تا شرایط شرط بندی را انجام دهد، یعنی پولی را که برنده شده ارسال کند. کاری که استاد بزرگ با اکراه انجام داد. می پرسی اینجا دستکاری کجاست؟ و دستکاری در اینجا این است که این یک مرد جوان نبود که مقابل استاد بزرگ بازی می کرد، بلکه ... استاد بزرگ دیگری بود که دقیقاً همان نامه را از مرد جوان دریافت کرد و به همان ترتیب موافقت کرد "سریع پول اضافی به دست آورد. " دقیقاً با همین شرایط: یک مرد جوان مبلغ زیادی را برای برد به او می پردازد و یک استاد بزرگ به یک مرد جوان برای باخت یا تساوی پرداخت می کند. در نتیجه این دو شطرنج باز بزرگ حدود شش ماه با یکدیگر جنگیدند و «شطرنج باز مستعد» جوان به تعبیر امروزی به عنوان رله پست مشغول به کار شد، یعنی فقط نامه های آنها را برای یکدیگر ارسال می کرد. و سپس، در نتیجه یک تساوی، هر دو استاد بزرگ پول ... برای این مرد جوان فرستادند.

نمونه هایی از هک های مهندسی اجتماعی

در این فصل کمی در مورد تاریخچه مهندسی اجتماعی صحبت می کنیم و سپس با مثال هایی از نحوه کار مهندسین اجتماعی ادامه می دهیم.

درباره تاریخچه مهندسی اجتماعی

هکر معروف K. Mitnick را اغلب «پدر مهندسی اجتماعی» می نامند که کاملاً درست نیست. میتنیک یکی از اولین کسانی بود که هنر دستکاری انسان را در یک سیستم کامپیوتری به کار برد، نه "نرم افزار"، بلکه شخصی که در رایانه کار می کند. و با دست سبک او، همه چیز مربوط به سرقت اطلاعات از طریق دستکاری یک شخص شروع شد به نام مهندسی اجتماعی. در این کتاب به پیروی از میتنیک، ما نیز به اصطلاحی مشابه پایبند هستیم.

در واقع، همه روشهای دستکاری یک فرد از دیرباز شناخته شدهاند و اساساً این روشها عمدتاً از زرادخانه خدمات ویژه مختلف به مهندسی اجتماعی رسیده است.

یادداشت تاریخی

اولین مورد شناخته شده هوش رقابتی به قرن ششم قبل از میلاد در چین برمی گردد، زمانی که چینی ها راز ابریشم سازی خود را که توسط جاسوسان رومی فریب خورده بود، از دست دادند.

نویسندگان بسیاری از مقالات با موضوع مهندسی اجتماعی معمولاً کاربرد آن را به تماس های تلفنی کاهش می دهند تا با جعل هویت شخص دیگری به نوعی اطلاعات محرمانه (معمولاً رمزهای عبور) دست یابند. با این حال، زمینه های کاربرد مهندسی اجتماعی بسیار گسترده تر است.

زمینه های اصلی کاربرد مهندسی اجتماعی در شکل 1 نشان داده شده است. 2.1.

بیایید با استفاده از مثالهایی به هر یک از این حوزهها نگاه دقیقتری بیندازیم.

برنج. 2.1.زمینه های اصلی کاربرد مهندسی اجتماعی

کلاهبرداری مالی

... بهار بود، عشق بود. حسابدار یک شرکت متوسط ناتاشا فداکارانه عاشق مرد جوان ایلیا بود. خیلی زیبا، خیلی شیرین، خیلی جذاب. آنها به طور اتفاقی او را در یک کلوپ شبانه ملاقات کردند و در آنجا متوجه شد که ایلیا به تازگی برای تحصیل در بخش عصرانه بخش مالی به شهر آنها آمده است. قفل ساز سابق، دستان طلایی. ناتاشا استدلال کرد: "پس اگر او یک قفل ساز باشد، او به زودی یاد می گیرد و یک سرمایه گذار خواهد بود." همکار، شاید بتوان گفت. در کل یک عروسی بزرگ در حال برنامه ریزی بود و فقط عشق و چیزهای خوشایند زیادی در پیش داشت. و این چه ربطی به کلاهبرداری مالی دارد؟ و با وجود این واقعیت که زندگی واقعی به شدت در برنامه های ناتاشا مداخله کرد که در آن علاوه بر عشق، فریب بی رحمانه ای نیز وجود دارد. و یک روز متوجه شد که مقدار قابل توجهی پول از رایانه او به حساب یک شرکت خاص منتقل شده است. او دقیقاً به یاد داشت که چنین کاری انجام نمی داد و به طور کلی دختر کوشا و بدون عادت های بد بود. به طور کلی، شوک. که با این واقعیت تشدید شد که ایلیا محبوبش ناگهان در جایی ناپدید شد. به هر حال ، بلافاصله حدس زده نمی شد که این کلاهبرداری توسط ایلیا انجام شده باشد ، زیرا هرگز به ذهن کسی نمی رسید که چنین جذاب ، خیلی ناز و دلسوز می تواند چنین باشد.

چی شد؟ و یک طرح کلاسیک وجود داشت. ایلیا جذاب برای استفاده از موقعیت رسمی خود عاشق ناتاشا شد. داستان اغلب اتفاق می افتد، فقط اهداف متفاوت است. در این مورد، هدف سرقت پول بود.

توجه داشته باشید

هدف تاثیر در این مورد نیاز ناتاشا به عشق است. جذابیت، البته، عشق ورزی ایلیا برای ناتاشا است. علاوه بر این، جذابیت اینجا نیز نشان دادن جدیت نیت شخص است (همانطور که به یاد داریم، عروسی در حال آماده شدن بود).

و بنابراین، پس از انتظار برای یک لحظه مناسب زمانی که در یک روز کاری در دفتر ناتاشا تنها بود، پول را به هر کجا که می خواست منتقل کرد. او خودش به او گفت که چگونه این کار انجام می شود ، زیرا او با انگیزه سؤالات خود با این واقعیت که به آن برای آموزش علاقه مند بود (او همانطور که به یاد می آوریم ، در دانشکده مالی تحصیل کرد و در واقع همه چیز مربوط به افسانه بود ، پرسید. در این مورد بسیار شایسته انجام شد). در طی این مکالمات، ایلیا متوجه شد که فلاپی دیسک های دارای EDS (امضای دیجیتال الکترونیکی) حسابدار ارشد و مدیر کجاست. آیا ناتاشا احمق بود؟ نه، اینطور نبود. فقط به این دلیل که تقریباً همه کارمندان شرکت در چند ماهی که او با ناتاشا بود عاشق ایلیا شدند ، از جمله مدیر که شخصاً عروسی سریع آنها را برکت داد و آماده بود تا ایلیا را در آینده نزدیک به کارکنان شرکت خود ببرد. و از آنجا که، به طور کلی، این تقصیر او نیست که پول در بسیاری از شرکت های ما طبق یک رویه ساده منتقل می شود. انتقال پول بر اساس قوانین چگونه باید انجام شود؟ به عنوان مثال، شما نیاز به انتقال مقداری دارید. حسابدار ارشد می آید، یک فلاپی دیسک را با EDS خود وارد می کند، سپس مدیر فلاپی دیسک خود را وارد می کند. و تنها پس از آن پول منتقل می شود، زیرا حضور یک EDS و یک مدیر و حسابدار ارشد - شرط لازمبرای انتقال پول و اگر همه چیز طبق قوانین انجام می شد، البته چنین حمله ای غیرقابل تصور بود. اما ... حتی کوچکترین شرکت می تواند تا ده انتقال در روز انجام دهد. حال تصور کنید که کارگردان هر بار اجرا می کند و فلاپی دیسک خود را وارد می کند. و اگر شرکت کوچک نیست؟ بله، او زودتر شرکت را تعطیل می کرد تا اینکه دست به چنین شکنجه ای بزند. بنابراین، اغلب زمانی اتفاق میافتد که هر دو فلاپی دیسک دارای EDS فقط در میز حسابداری که پول را منتقل میکند، قرار میگیرند. همانطور که در مورد شرح داده شده بود.

و ایلیا چه شد؟ اما چیزی نبود. چون بعد از انجام همه کارها بلافاصله جایی را ترک کرد. یا به شهر دیگری، یا به کشوری دیگر. پاسپورت البته جعلی بود، عموماً تعداد این پاسپورت ها بیشتر از اداره گذرنامه بود.

توجه داشته باشید

بیایید توسعه بیشتر یا توسعه احتمالی این وضعیت را کنار بگذاریم، زیرا اصولاً برای ما مهم نیست. پول میتوانست منتقل شود، و سپس نقد شود، یا ممکن است وقت نداشته باشند آن را نقد کنند، زیرا کارمندان شرکت به سرعت "وضعیت را پس زدند". تاریخچه کلاهبرداری مالی نمونه هایی از هر دو سناریو را می شناسد. آنچه برای ما مهم است، همین واقعیت دسترسی به رایانه ای است که از آن حواله های بانکی انجام شده است و واقعیت این انتقال، یعنی مرحله کار مرتبط با هک اجتماعی انجام شده و با موفقیت انجام شده است. مکالمه در مورد اینکه چگونه می توانید قبل از اینکه شرکت (و/یا مقامات ذیصلاح در صورت اطلاع از حادثه) اقدامات لازم را انجام دهند، نحوه انجام این کار برای داشتن زمان برای پول نقد و غیره شروع به پرداخت نقدی کنید. فراتر از محدوده این کتاب است.

صادقانه بگویم، هیچ توصیه جهانی برای دفاع در برابر این نوع حمله وجود ندارد. این داستان با دقتی از تغییرات کوچک، بیش از یک بار اتفاق افتاده و مطمئناً بیش از یک بار اتفاق خواهد افتاد. بسیاری از نویسندگان در موارد مشابه می گویند که می گویند، شما باید مراقب باشید، باید به شدت دستورالعمل ها را دنبال کنید و چنین چیزهایی به سادگی غیرممکن خواهد بود. ما البته کاملاً با این سخنان موافقیم، اما افسوس که اینها فقط کلمات هستند. کلماتی که هیچ ربطی به زندگی واقعی ندارند. و اگر موضوع به صورت جدی مطرح شود و افراد جدی در آن دخیل باشند که می دانند چگونه چنین کارهایی انجام می شود، می توان تضمین کرد که 90 درصد مردم به دام این طعمه خواهند افتاد. و بسیاری دیگر و بیش از یک بار. بنابراین، ما به رکیک نمی پردازیم و صادقانه می گوییم: هیچ راه تضمینی برای محافظت وجود ندارد. حالا یک لحظه تصور کنید که عاشق دختر ناتاشا نیستید، بلکه عاشق کارگردان شده اید. و عواقب آن را تصور کنید. علاوه بر این، انجام همه اینها خیلی دشوار نیست: نوع روانی فرد تعیین می شود، بر اساس آن مشخص می شود که او (او) کدام دختر (یا پسر) را دوست دارد - و پس از مدتی قربانی می یابد "که تنها عشقی که او در تمام عمر آرزویش را داشته است." روش مورد علاقه کلاهبرداران همه زمان ها و مردم. و یک روش بسیار موثر است، زیرا این حمله بر اساس نیازهای فیزیولوژیکی یک فرد است. ما در اینجا بیشتر از آنچه مرسوم است در مورد نیازهای فیزیولوژیکی صحبت می کنیم، و ما با این نیازها نه تنها نیاز به غذا، رابطه جنسی و غیره را درک می کنیم، بلکه نیاز به عشق، نیاز به پول، نیاز به آسایش و غیره و غیره و بنابراین، وقتی یکی از این نیازها هدف باشد، اوضاع بد است. به این معنا که خیلی سخت است. و مهندسان اجتماعی هوشمند دقیقاً این نیازها را هدف قرار می دهند. حمله ای که ما در نظر گرفتیم فقط از این دسته است، زمانی که نیاز به عشق به عنوان هدف تأثیر انتخاب شد.

مدتهاست که شناخته شده است که در شهرهای بزرگروسیه، آژانس های کاملی وجود دارد که خود اغواگران را در خود جای داده است نوع متفاوتبرای طعم بسیار متفاوت، از جمله پیچیده. هدف از وجود آنها کسب سود از طریق "طلاق" مرد ثروتمند است. در واقع، چرا مانند مثالی که ارائه شد، یک ترکیب نسبتاً پیچیده بسازید، در حالی که می توانید همه چیز را آسان تر انجام دهید: عاشق مرد ثروتمندی شوید که به میل خودش پول را به حساب شما منتقل می کند. نیازی به استخدام انبوهی از هکرها، دور زدن کلاهبرداری های مالی، تعادل در آستانه قانون نیست - همه چیز را می توان به گونه ای انجام داد که خود شخص پول را بدهد و داوطلبانه آن را بدهد. طرح کار به شرح زیر است. در مرحله اول، کارمندان آژانس به همه چیزهایی که در مورد "مشتری" ممکن است می فهمند: چه نوع غذایی را ترجیح می دهد، چه کتاب هایی، چه دخترانی، چه ماشین هایی، چه نوع موسیقی - به طور کلی، همه چیز. در اینجا آنها بر اساس این اصل عمل می کنند که اطلاعات نمی تواند اضافی باشد. این کار به این منظور انجام می شود که مطابق با سلیقه قربانی، آن یکی و تنها را برای او انتخاب کند، که او به سادگی نمی تواند از نظر فیزیولوژیکی از آن امتناع کند. به راستی چه مردی از زنی که نه تنها در ذوق و زیبایی خود نانوشته است، بلکه یک هوادار پرشور فوتبال (البته مثل خودش) و حتی ریشه در همان تیم را رد می کند. و - اوه، وحشت، وقتی یک بار او را سوار ماشین کرد، با تأسف و با کمی عشوه گفت:

- ولودیا، اگر نه برای یک چیز، اما می توانم بگویم که تو مرد رویاهای من هستی.

- چی اما؟ - بانکدار Volodya می پرسد، کمی هوشیار، اما به لحن بازیگوشی.

- تو از کلاسیک خوشت نمیاد...

- چرا؟ چرا چنین تصمیمی گرفتی - او کمی لکنت زد و بدون هیچ بازیگوشی در صدایش پرسید.

- و شما همیشه نوعی موسیقی پاپ را در ماشین پخش می کنید، اما هرگز کلاسیک را روشن نکردید، و من از موسیقی پاپ متنفرم.

- قبلاً چه چیزی نگفتی، چون من هم عاشق کلاسیک هستم، فقط می ترسیدم به شما اعتراف کنم، فکر می کردم که مرا مدرن نمی دانید.

- چه لعنتی، مدرنیته، این همه "موسی-پوسی، ترال-ولی، مرا ببوس، لوسی، تا زمانی که ما از هم جدا شدیم"، او با بدخواهی خواند، - من نمی خواهم از این کلاسیک های فعلی زندگی کنم. چه تجارت بتهوون ... این همه تراول در مقایسه با او ...

او فکر کرد: "آهنگساز مورد علاقه من" و با صدای بلند پرسید:

- چه چیزی را در مورد بتهوون بیشتر دوست دارید؟

او در حالی که برای لحظه ای فکر می کرد، پاسخ داد: "سونات در سی مینور، حدس می زنم."

او فکر می کند: "سونات مورد علاقه من، اوه، وحشت ... نه، چنین تصادفی نمی تواند وجود داشته باشد. برای اولین بار با یک دختر زیبا و مدرن آشنا شدم که تقریباً از او دیوانه شده ام و او نیز کلاسیک را دوست دارد. و علاوه بر این، حتی در کلاسیک ها، سلیقه ما مطابقت داشت. اما، اتفاقا، چرا من اینطور فکر می کنم؟ پول کم، اهدایی به یتیم خانه شماره 5؟ شاید این همان پاداش کارهای خوب باشد که نویسندگان باهوش در کتاب های زیرکانه از آن صحبت می کنند، که دوستانم فقط بدبینانه به آن می خندند. شاید همه اینها در انجیر باشد؟ به طور کلی پول من تمام شده است به همه چیز علاقه مند است، فقط در خانه می نشیند، تمام پف کرده ... اوه، نگاه کردن به آن ناخوشایند است. علاوه بر این، سرویس امنیتی گزارش می دهد که به نظر می رسد او با یک نفر در کنارش است، با یک برنامه نویس جوان که زنان را دوست دارد. آبمیوه" لعنتی، او زن ها را دوست دارد. سپس، اینجا او احمق من را از پول من بیرون می کشد. یا شاید این یکی که همین نزدیکی هستش هم بخاطر پولش؟ خوب، ما اکنون از او می خواهیم ... "

- مارین، بابت سوال بی ادبانه عذرخواهی می کنم، اما تو چه کار می کنی؟

- ولودیا، من مدیر یک آژانس مدلینگ هستم. ولودیا، اگر مشکوک هستید که من عمداً برای اغوای شما سوار ماشین شما شدم، این موضوع به سادگی قابل حل است. ماشین رو نگه دار لطفا اینجا، اگر سخت نباشد.

- آره، چی هستی مارینا! من فقط برای سرگرمی هستم ...

او فکر کرد: "خدای من، به نظر می رسد که او ذهن من را می خواند." "احمق. تو، ولودیا، دیگر نیازی به مدیریت بانک نداری، اما برو به کاشنکا تا داوطلبانه تسلیم شوی تا تو را در آنجا از سوء ظن خلاص کنم. ما دیگر هرگز شما را نخواهیم دید. نه، چنین شادی را نباید از دست داد. "در مورد بچه ها چطور؟" - با صدای خشن درونی پرسید. - "وقتی خانواده را خراب کردی به بچه ها چه خواهی گفت؟" او به صدای درونی پاسخ داد: "بچه ها قبلاً بزرگ شده اند و کاملاً مستقل هستند." من هم حق دارم که دوست داشته باشم، اما برایشان کم کاری نکردم. دانشگاه های معتبر، سه بار در سال تعطیلات در خارج از کشور، من حمایت امور عشق خود را، در نهایت. و بچه ها، اتفاقا، هرگز یک بار نپرسیدند که حال پدر چگونه است."

- مارین، - بالاخره تصمیم گرفت، - اشکالی ندارد که امروز در یک رستوران دنج بنشینیم؟

- ولودیا، صادقانه بگویم، مخالف آن است.

- چرا؟

- نه، من مخالف این نیستم که یک شب را با شما بگذرانم، برای اولین بار با مردی آشنا شدم که ثروت را با عشق به سونات در سی مینور ترکیب می کند. و من با افرادی که بسیار ثروتمندتر از من هستند زیاد صحبت کردم و چیزی از همه آنها نوعی تأثیر بیهوده گذاشت. و تو کس دیگری هستی... و راستش را بخواهم می خواهم حداقل کمی با تو باشم، اما بیشتر، حتی دروغ نمی گویم. اما من رستوران دوست ندارم...

- مارین، راستش من هم از آنها متنفرم! سپس به آپارتمان دوم من که گاهی اوقات دوست دارم با خودم خلوت کنم، بیا. آ؟ الان بهت زنگ می زنم، غذا، شراب می آورند، عصر می نشینیم...

- نه بذار خودم با عجله یه چیزی آماده کنم. من واقعا عاشق آشپزی هستم، اما، افسوس، در حال حاضر اغلب خودم نمی توانم این کار را انجام دهم، اما در اینجا چنین موردی وجود دارد.

- موافقم، البته اگر خودت بخواهی. اگر راز نیست چه می خواهید بپزید؟

- راز. خواهید دید. من غذای مورد علاقه ام را درست خواهم کرد. به قول خودشان سلایقمان را بررسی کنیم.

"من از چنین غافلگیری متنفرم، حالا او چیزی می پزد که شما نمی توانید بخورید، و شما باید بر خود غلبه کنید، بهتر است آشپز من را دعوت کنید تا چیزی را که دوست دارم بپزد ..." ...

- مارینوچکا، این چه نوع ظرفی است، - فریاد زد، بدون اینکه به فکر خود فکر کند، زمانی که مارینا با یک "ظروف امضا" تازه آماده شده وارد اتاق نشیمن شد.

- ولودیا، نیازی به اینطور فریاد زدن نیست. این فقط ماهی سالمون در سس خاویار است.

- چطور ... از کجا فهمیدی؟

- یاد گرفتی چی؟

- غذای مورد علاقه من چیست؟

- آره؟! راستش را بخواهید حتی نمی دانستم. ولودیا، همانطور که معلوم شد، من و شما اشتراکات زیادی داریم ... و این غذای مورد علاقه من است، پدرم به من آشپزی آموخت، او به عنوان افسر در ناوگان اقیانوس آرام و گاهی اوقات در تعطیلات خدمت می کرد. او ما را با این لذیذ خراب کرد.

... مثل این، همه چیز با تغییراتی اتفاق می افتد. من در مورد چگونگی توسعه روابط بین ولودیا و مارینا صحبت نمی کنم. بیایید بگوییم که سپس ولودیا داوطلبانه مبالغ هنگفتی را به حساب مارینا واریز کرد تا چیزی را انکار نکند، خانواده خود را ترک کرد و حتی مارینا را متقاعد کرد که آژانس مدلینگ خود را ترک کند تا هر چه بیشتر با او باشد. خوشحالی او بسیار تیره می شد اگر متوجه می شد که 40 درصد از مبالغی که به او منتقل می شود توسط مارینا به صاحب آژانس، به قول خودشان، "شاهینا" منتقل شده است. و ماشینی را که ولودیا به او داده بود، پس از جدایی از او مجبور شد بفروشد یا چهل درصد ارزش آن را به صورت پولی بیابد تا به شاهین بدهد. ولودیا همچنین نمی دانست که ملاقات او با مارینا طبق تمام قوانین اطلاعاتی تقلب شده است. اینکه مشکل ماشینش شبیه سازی شده بود و اینکه اون لحظه کنارش بود هم جعلی بود. او همچنین نمی دانست که گزینه های زیادی برای چنین جلسات تصادفی وجود دارد. او همچنین نمی دانست که به زودی مدیر بانک نخواهد بود ، زیرا اطلاعاتی که مارینا از او جمع آوری کرده بود قبلاً به "شاهینا" منتقل شده بود که آنها را به مبلغ مناسبی به افرادی فروخت که خوابیدند و دیدند که ولادیمیر آناتولیویچ دیگر مدیر بانک ثروتمند نخواهد بود، اما تبدیل به یک سرایدار فقیر می شد. خوب، و، البته، او گمان نمی کرد که پس از سقوط در امور او، او تبدیل به یک فرد بسیار تحریک پذیر می شود که مارینا از آن برای ترک او استفاده می کند. اکنون او یک زن بسیار ثروتمند است ، زیرا پولی که از ولودیا اکنون بدبخت "سیفون" کرده است برای مدت طولانی زندگی راحت برای او کافی خواهد بود ، حتی منهای بهره ای که به "شاهین" داده شد.

توضیحی کوچک در مورد "برخوردهای شانسی"

هکرهای اجتماعی اسکله هایی در سازمان "برخوردهای شانسی" هستند. تعدادی از تکنیک ها توسط آنها عمدتاً از زرادخانه خدمات ویژه وام گرفته شده است ، اما بسیاری از آنها را نمی توان نبوغ خود را انکار کرد. البته پشت سر اغواگرانی که در حال حاضر از آنها صحبت می کنیم، «مبارزان جبهه نامرئی» زیادی هستند که همه این اجراها را به صحنه می برند. زیرا عملیات "ملاقات تصادفی" مرحله مهمی در کل این بازی بزرگ است و با در نظر گرفتن توصیه های روانشناسانی برنامه ریزی شده است که بر اساس داده های مرحله اول، به طور کاملاً دقیق، نوع روانی و اجتماعی قربانی را پیش بینی می کنند. پیش بینی رفتار مشتری در یک موقعیت معین. از این گذشته، یک "مشتری" می تواند بلافاصله پس از اولین جلسه "شناور" شود، اما برای دیگری، رویکردی سرسخت تر و مشکوک تر مورد نیاز است - باید چندین بار با او ملاقات کنید، در طول اولین مکالمه نباید در مورد چیزی صحبت کنید. اصلا جدی این بدان معناست که دختری که قربانی "به طور تصادفی" او را بلند می کند، مثلاً "به طور تصادفی" تلفن همراه خود را در ماشین خود فراموش کرده است. ترجیحا همان مدلی که او ترجیح می دهد. خوب، برای اینکه دلیلی برای ملاقات داشته باشیم. و سومی مثلا اصلاً کسی را داخل ماشینش نمیگذارد. بنابراین، شما باید پای خود را در دروازه خانه او بچرخانید یا بیهوش شوید. و آنها سقوط می کنند، و آنها به خوبی سقوط می کنند، زیرا همه اینها بیش از یک بار از قبل تمرین می شود. و چهارمی به غش دیگران اهمیتی نمی دهد، حتی توسط دختران بسیار زیبا انجام می شود، زیرا شخص بسیار ظالم است و " عوضی" را ترجیح می دهد و نه لکه دار، که در تجارت غش می کند نه در تجارت. برای این کار، یک راه اندازی ماشین ترتیب داده شده است که در آن ماشین دختر با ماشین جالب او تصادف می کند. او البته در ماشین می نشیند و منتظر برخورد امنیتی اش با «ناقض قوانین راهنمایی و رانندگی» است و ناگهان صدای زن غمگینی می شنود: «ای محافظان، از تخت بلند شو، بگو چقدر من به پدرت مدیونم، پول را بگیر و برو بیرون، مزاحم من نشو تا از سهم سخت زنم لذت ببرم، و به احمقت که در فرمان نشسته، بگو به محض اینکه زن پشت فرمان دید، با ماشینش با شیب تند پیاده شود.» مرد ظالم پیوتر سمنوویچ، صاحب چندین پمپ بنزین بزرگ در مرکز پایتخت و یک پالایشگاه نفت کوچک، به این صدای آهسته روده گوش میدهد و ناخودآگاه میفهمد که این صدا متعلق به "زوزه رویاهای او" است. و تصمیم می گیرد با چشمان خود به او نگاه کند. و بعد از آن ناپدید شد. زیرا همانطور که نگاه می کرد، قبلاً آگاهانه دریافته بود که این دقیقاً همان دختری است که شب او را در خواب دیده است. و برای پنجمی، علاوه بر پول، که هنوز درگیر مبارزه تن به تن و احساس ارزشمندی است، نمایشی روی صحنه می رود که در آن دختر رویاهای او و چندین دمدمی مزاج با ظاهر خونسرد و نامرتب شرکت می کنند. این لعنتی ها اونجا به اون دختر خوشگل میچسبن و خدای من حتی لباسشو پاره میکنن. طبیعتاً در میدان دید «مشتری». و تصمیم می گیرد خود را به دعوا بیندازد و به دختر کمک کند و با عجله می رود و فقط دندان های زیر مشت های آموزش دیده اش بیرون می زند و هولیگان ها از ضربات او به جهات مختلف پراکنده می شوند (چون به آنها دستور داده می شود که «هر چه دورتر و زیباتر آنها پرواز می کنند، هزینه عملکرد بالاتر "). دختر البته در میان اشکهایش از او تشکر می کند و او طبیعتاً او را بلند می کند (خب ، خودش با لباس پاره کجا می رود) و البته در تمام طول این موضوع برای او قصیده می خواند. "او چقدر شجاع است و چگونه با زیرکی از بین آن حرامزاده هایی که تقریباً او را داشتند ... ".

توجه داشته باشید

اتفاقاً همین اجراها اغلب توسط برخی از نامزدها قبل از انتخابات روی صحنه می رود. آنها به چند پانک رشوه می دهند که به آنها گفته می شود می گویند: "هر وقت ماشینی دیدی، فوراً عجله کن... بله، نه زیر ماشین، دیگران به زیر ماشین هجوم می آورند، بلکه به سمت هر دختر زیبایی. و شروع به زدن او می کنند. بدون اینکه جراحات، اما طوری که او فریاد بزند." مشخص است؟ و چگونه یک مرد با شلوار سفید و ژاکت سفید از این ماشین فرار می کند و شروع به کتک زدن شما می کند، شما بلافاصله تسلیم او نمی شوید، بلکه کمی هم به هم می خورید. او آگاه است و دلخور نخواهد شد و بعد از اینکه همه شما را کتک زد، به طوری که ترجیحاً با جیغ و ناله از این مکان پراکنده شدند و ... بله، برای لیسیدن زخم های شما در خانه، محکم نمی زند. اما به ایستگاه. و برای اینکه تا فلان تاریخ در شهر نباشی. این هم بلیط ها. سپس همه چیز طبق برنامه پیش می رود: با دیدن ماشین ، "اولیگان" به سمت دختر هجوم می آورند ، قهرمان ما با لباس سفید قهرمانانه او را از چنگ "نوجوانان خشمگین" بیرون می کشد ، البته مطبوعات دقیقاً آنجا هستند. مطبوعات از کجا فهمیدند؟ اما به هیچ وجه. فقط این بود که او به طور تصادفی گزارشی از زندگی شهر آن نزدیکی فیلمبرداری می کرد که البته ستاد نامزدی از آن خبر داشت. پس از آن در تمام صفحات روزنامه ها و در اولین دقایق اخبار شهر، نامزدی را پس از دعوا، با ژاکتی که دیگر سفید نیست، نشان می دهند که به دختری که «قربانی حمله» شده، دلداری می دهد. سپس با کاندیدا مصاحبه می کنند، در آنجا او لبخند متواضعی می زند و می گوید که "او همیشه در زندگی اینگونه بوده است." سپس خود دختر مصاحبه های زیادی انجام می دهد که در آنها صمیمانه (هیچ کس به او پول نداد) می گوید: "من نمی دانم بقیه چگونه هستند ، اما من قطعاً به بوریس ویکتورویچ رای خواهم داد ، اگر فقط به عنوان سپاسگزاری باشد. هیچ کس بالا نیامد، اما او ... از او تشکر کنید.

اطلاعات در مورد برنامه های بازاریابی سازمان

پیدا کردن اطلاعات در مورد برنامه های بازاریابی یک سازمان و جلوتر ماندن از منحنی ها شاید خوشمزه ترین لقمه برای هر رقیبی باشد. مهندسی اجتماعی ساده ترین راه برای انجام این کار است. نیازی به شکستن شبکه، دور زدن تعداد بیشماری فایروال و جستجوی ماشینی که این سند با استراتژی بازاریابی روی آن قرار دارد، وجود ندارد. نیازی به کاشت اشکالات در جلسه سهامداران یا جلسه با مدیرعامل نیست. لازم نیست اطلاعات مربوط به ارتعاشات شیشه پنجره را با پرتو لیزر حذف کنید ... اینها همه روشهای بسیار گران قیمت هستند و همیشه قابل اعتماد نیستند. می توانید از ساده ترین روش های مهندسی اجتماعی استفاده کنید. دو مثال ساده من یک بار به یکی از مدیران کل یک شرکت اطمینان دادم که به شبکه کامپیوتری آنها نفوذ می کنم و تمام برنامه های بازاریابی آنها را می دزدم، آنها را می خوانم و سپس بازگو خواهم کرد. او خندید و گفت که غیرممکن است، "سه فایروال، یک بخش کامل با امنیت اطلاعات سر و کار دارد، که در آن متخصصان عالی هستند." آنها می گویند شما نمی توانید. زیرا در اصل غیرممکن است. اما به قول خودشان اختلاف پذیرفت. البته گفته شد که این شبکه توجهات را منحرف می کند. در واقع هیچ کس قرار نبود به هیچ شبکه ای نفوذ کند. همه چیز ساده تر بود.

توجه داشته باشید

محبوبیت مهندسی اجتماعی در بین کلاهبرداران، کسانی که به هوش رقابتی و مانند آن مشغول هستند، به نظر ما با این واقعیت مرتبط است که اکثر روش های مهندسی اجتماعی ساده هستند. گاهی آنقدر ساده هستند که حتی توصیف آنها در کتاب جالب نیست. شما فکر می کنید: خوب، بالاخره، این واضح است، لعنتی مهندسی اجتماعی است، زیرا این تکنیک اولین بار در سال 50 در سینما نمایش داده شد. و سپس آن را صد بار در انواع مختلف نشان دادند. هیچ کس به او دل نمی بندد. و ... تناقض که این همان ترفندهای ساده ای است که اکثریت به آن دچار می شوند. اما حتی زمانی که برای اجرای یک تکنیک خاص به ترکیب پیچیده ای نیاز است، که به تسلط خوبی بر روانشناسی دلالت دارد، باز هم برای کسانی که درگیر مثلاً هوش رقابتی هستند، استفاده از تکنیک های مهندسی اجتماعی آسان تر از مشارکت در هوش فنی است. از جمله عوامل مهم این است که استفاده از مهندسی اجتماعی چندین برابر ارزان تر خواهد بود.

بازدید از غرفه های شرکت در نمایشگاه

برای جمع آوری بیشتر اطلاعات کافی است که در نمایشگاه بعدی محصولات این سازمان از غرفه این سازمان دیدن کنید. اکثر مدیرانی که در غرفه خود هستند، اگر شما فقط کوچکترین علاقه ای نشان دهید، خوشحال خواهند شد که هر آنچه را که در مورد محصول و چشم اندازهای بعدی می دانند به شما بگویند. اغلب اوقات شما فقط باید بایستید و با دقت گوش دهید (یا نه فقط گوش دهید، بلکه با دیکتافون ضبط کنید، اگر به حافظه امیدوار نیستید).

توجه داشته باشید

اینگونه بود که یک شرکت از سنت پترزبورگ راز ساخت سس را از رقبای خود ربود و تقریباً آنها را خراب کرد. مردم موجودات بسیار شگفت انگیزی هستند، آنها می توانند در هنگام شکنجه توسط کارمندان یک شرکت رقیب سکوت کنند، اما در عین حال با خوشحالی تمام اسرار خود را برای اولین فردی که در نمایشگاه ملاقات می کنند، درمیان می گذارند.

طبیعتاً در عین حال باید مانند یک مشتری محترم به نظر برسید و مطلوب است که نشان شما دارای چیزی بسیار مهم مانند "رئیس JSC Mikron" باشد.

توجه داشته باشید

اما اگر آنها خود را رئیس جمهور نامیدند، پس باید شبیه رئیس جمهور شوند. این به هیچ وجه به این معنی نیست که شما باید خود را با حلقه ها، زنجیر آویزان کنید، برعکس - می توانید لباسی متواضعانه بپوشید: شما در حال حاضر یک فرد قابل توجه هستید و دیگر نیازی به تأثیرگذاری ندارید. اما آنها باید با سلیقه لباس بپوشند، بسیار مرتب باشند و رفتار قابل توجهی داشته باشند: مانند یک رئیس جمهور. کمی بیشتر در این مورد - بعداً در یادداشت "در مورد اهمیت عادت کردن به یک نقش".

اگر مدیر به خصوص پرحرف نیست، می توانید تعدادی ترفند ساده را با هدف این واقعیت به کار ببرید که مدیر می ترسد سازمان را در یک نور نامطلوب نشان دهد (در طرح جهانی ما، این هدف است. جذابیت می تواند برای به عنوان مثال، اهمیت شما، هر چند مصنوعی ایجاد شده است - با نشان و رفتار). به عنوان مثال، شما که خود را به عنوان نوعی رئیس جمهور معرفی می کنید، ممکن است بپرسید: "امسال چه خبر است؟ آیا چیزی در این مورد می دانید؟" یک نفر فوراً می گوید ، کسی نمی گوید ... هرکسی که ساکت است ، می توانید بگویید: "باشه ، اگر نمی دانی ، من خودم به ماریاشویچ زنگ می زنم ، از او می پرسم" (نام مدیر کل و سایر افراد مهم باید شناخته شوند). و با رفتن، زمزمه کن "شیطان می فرستند، می توانستند یک عالم را به چنین حوادثی بفرستند"... یک نکته مهم: سوال قبل که آنقدر عصبانی شدی که جواب ندادی، باید برای شما قابل توجه باشد. شما، اما... نه خیلی. زیرا پس از مدتی در غرفه های دیگر قدم می زنید زمان باز خواهد گشتبه غرفه ای که به آن علاقه دارید بپرسید و سؤالی بپرسید که واقعاً برای شما مهم است: "اما شما در این مورد می دانید، آن بچه ها همه چیز را به خوبی نوشته اند و شما هم همین کار را می کنید یا باید فوراً با آنها توافق کنم؟" و او به احتمال زیاد در این مورد خواهد گفت ، زیرا از کارگردان تأثیرگذار خود ماریاشویچ می ترسد و حتی بیش از حد لازم خواهد گفت.

توجه داشته باشید

تنها باری که ملاقات کردم مدیری بود که با اینکه بسیار صمیمی بود، چیزی فراتر از آنچه ممکن بود نگفت. مدیری معلوم شد ... مدیر کل این بنگاه که گاهی دوست داشت اینطور "بیرون مردم برود".

... بعد از اینکه خیلی از مدیر یاد گرفتم رفتم با کارمندان شرکت مصاحبه کنم.

مصاحبه با افراد کلیدی

مصاحبه یکی از سادهترین و در عین حال جذابترین راهها برای اطلاع از آنچه در شرکت میگذرد است: چه برنامههای بازاریابی، چه کسی علیه چه کسی دوست است، چه کسی به چه کسی توهین کرده است... این روش واقعاً است. ساده، اما در عین حال بسیار موثر. هدف در اینجا احساس ارزش خود افراد است. مردم می خواهند ارزش خود را احساس کنند، کارنگی در این مورد بسیار عالی نوشت، و برای ارضای این احساس، اغلب همه چیز، هر گونه امنیت را فراموش می کنند. بنابراین، بسیاری از مصاحبه ها خوشحال می شوند (به خصوص اگر این مصاحبه برای تلویزیون باشد). و برای یک هکر اجتماعی، چنین پوششی بسیار قابل اعتماد و سودآور است، زیرا به شما امکان می دهد، بدون اینکه خیلی خجالت بکشید، تقریباً هر سؤالی را بدون خطر ایجاد سوء ظن بپرسید.

توجه داشته باشید

بازیابی اطلاعات مفیداز مکالمه با کسی که مشکوک نیست که او هدف گرفتن اطلاعات است، تماس گرفت بازجویی پنهانیبازجویی پنهان مجموعه ای از تکنیک هاست که به شما امکان می دهد تا اطلاعات مورد نیاز خود را به صورت نامحسوس به دست آورید. این تاکتیک توسط فروشندگان با سواد روانشناسی که کالاهای خود را می فروشند، روان درمانگران برای یافتن اطلاعات در مورد یک بیمار و بسیاری دیگر استفاده می شود. طبیعتا هکرهای اجتماعی نیز از آن استفاده می کنند.

برای اینکه مصاحبه شونده به سوال مورد نظر شما بپردازد، باید کمی "لمس" شود، که گاهی اوقات کافی است عبارتی مانند "اما سازمان الف (نام یک سازمان رقیب)، روزنامه" وستی را بیان کند. Rossii "می گوید که محصولات آنها بسیار برتر از محصولات مشابه در مرکز شما هستند؟" به طوری که مصاحبه شونده برای دفاع از شرف بنگاه مادری خود عجله کند و هر آنچه را که در مورد این محصول می داند بگوید. تازه آن وقت است که به دنبال شماره این روزنامه می شتابد تا وقاحت رقبا را به چشم خود ببیند و البته این موضوع را نخواهد یافت. و روزنامه ای با این نام هم پیدا نمی کند. برای اقناع بیشتر، گاهی اوقات می توانید عمداً یک نسخه از این روزنامه را به طور خاص برای مصاحبه شونده برای مصاحبه چاپ کنید، یا یک وب سایت روزنامه ایجاد کنید که در آن می توانید مقاله ای را که در طول مصاحبه ذکر کرده اید نشان دهید. البته، در مجموع، کار با چنین چیزهای کوچکی می تواند زمان بر باشد و مستلزم آن باشد هزینه های مالی، اما اگر ارزشش را داشته باشد، هرچه این چیزهای کوچک بیشتر فراهم شود، بهتر است. بسیار دیدنی تر به نظر می رسد و عملاً هرگونه سوء ظن را خنثی می کند، حتی اگر در ابتدا باشد.

توجه داشته باشید

من کاملاً معتقدم که بسیاری از آنها و افسران اطلاعاتی ما بخش قابل توجهی از اطلاعات را از روزنامه ها می گیرند. من همچنین معتقدم که سخنان یکی از همشهریانمان که به اتهام جاسوسی محکوم شده است، مبنی بر اینکه تمام "اسرار" را منحصراً از مطالب روزنامه گرفته است، درست است. به طور کلی، طبق نظرات مختلف، حدود 90٪ از همه بستهافسران اطلاعاتی از هر رده و درجه ای اطلاعات دریافت می کنند باز کنمنابع به من گفتند که بسیاری از مدیران پس از اینکه متوجه شدند کارکنانشان (گاهی در سطح معاونین) در مصاحبه ها چه می گویند، هجوم بردند تا تلفن تحریریه ها را قطع کنند و هر گونه مزیتی ارائه دهند، تا زمانی که این مصاحبه بیرون نیامد. .

رویکرد معکوس نیز اغلب مفید است، زمانی که به مصاحبهشونده حمله نمیکنید، بلکه برعکس، به عنوان یک «احمق فنی» عمل میکنید، از او بخواهید این یا آن جزئیات را توضیح دهد. این نیز یک راه بسیار موثر است.

توجه داشته باشید

با نگاهی به آینده، متذکر می شویم که از نظر تحلیل تراکنش، در این مورد شما در حال برقراری ارتباط با تراکنش فرزند - والدین هستید (ما به طور مفصل در مورد تجزیه و تحلیل تراکنش صحبت خواهیم کرد. فصل 5).شما در نقش کودک هستید و به مصاحبه شونده نقش والدین را می دهید. و کجا باید به پدر و مادر دانا رفت، جز اینکه چگونه به کودک همه آنچه را که خودش می داند آموزش ندهیم؟ تراکنش Child - Parent برای شروع بسیاری از دستکاری ها عالی است، و ما همچنین در مورد آن صحبت خواهیم کرد فصل 5، که مفاد اصلی تجزیه و تحلیل معاملات را مشخص می کند. این مثال را در حین مطالعه این فصل به خاطر بسپارید. در همین مورد، وقتی به مصاحبهشونده گفتید که میگویند رقبا محصولات بهتری نسبت به شما خواهند داشت، برعکس دریافت کردید و نقش والد مهاجم را به خود اختصاص دادید و کسی که مصاحبه میکرد رانده شد. نقش کودک، وادار کردن به بهانه جویی. به عبارت دیگر، ارتباط شما در امتداد خط والدین-کودک صورت گرفت.

از این رو، پس از بازدید از نمایشگاه، 10 مصاحبه در پنج روز، نوشیدن آبجو در یک بار با برخی از مصاحبه شوندگان به خصوص خیرخواه و گفتگوی "مادام العمر"، و همچنین خواندن تمام روزنامه های شش ماه گذشته که در مورد فعالیت ها گزارش می کردند. از این شرکت، من تقریباً همه چیز را می دانستم، از جمله جنبه های صمیمی فعالیت های مدیریت ارشد، که او در گزارش خود به این مدیریت گزارش داد.

اختلاف برنده شد و مدیریت عمیقاً فکر کرد. سپس با هم فهمیدیم که چگونه عواقب چنین حملاتی را به حداقل برسانیم. اما به سختی می توان آن را حمله نامید. هیچ کس دفاع دشمن را شکست، جان خود را به خطر انداخت، کسی را در حالت خلسه قرار نداد و به طور کلی هیچ کار غیرقانونی انجام نشد. همه چیز کاملا قانونی و بسیار ساده بود. اما این باعث می شود کمتر ترسناک نباشد، زیرا به این ترتیب، زمانی که دانه های اطلاعات شروع به جمع شدن به صورت موزاییکی می کنند، یک بمب خوب می تواند ظاهر شود که در دستان درست می تواند چنین کارهایی را انجام دهد ...

توجه داشته باشید

علاوه بر مصاحبه، انجام تعدادی فعالیت مرتبط نیز مفید است. حتما در اتاق های سیگار بایستید، در خروجی اصلی ضربه بزنید. یک بار به یک مشتری رفتیم، به یک شرکت، و من پاس خود را فراموش کردم، و برای چند ساعت در حالی که منتظر یک همکار در لابی اصلی شرکت بودم، خسته شدم. بنابراین در این چند ساعت، بدون اینکه بخواهم، چیزهای زیادی در مورد فعالیت های شرکت و مشکلاتی که در حال حاضر دارد، یاد گرفتم.

اکنون چند نظر کوچک در مورد این بخش فرعی.

اهمیت قرار گرفتن در نقش یا نقش هکرهای اجتماعی

هکر اجتماعی هر کسی که به نظر می رسد، هر نقشی که بازی می کند، باید آن را قانع کننده ایفا کند. و برای این کار باید به شخصیتی که بازی می کند «عادت کند». همه هکرهای اجتماعی موفق بازیگران خوبی هستند. آنها با زندگی در نقش، از جمله، واکنش های غیرکلامی خود را کنترل می کنند.

توجه داشته باشید

برای پاسخهای غیرکلامی، رجوع کنید به پیوست 1.

یک مثال ساده فرض کنید شما یک مرد هستید و به یک زن تبدیل می شوید و می خواهید همه باور کنند که شما یک زن هستید. خودت می فهمی که فقط تعویض لباس کافی نیست. زیرا برای اینکه دیگران باور کنند که شما دقیقاً همان شخصیتی هستید که بازی می کنید، باید آن نقش را زندگی کنید. در مورد ما، شما باید مانند یک زن رفتار کنید. حتی اگر یک دوجین از بهترین میکاپ آرتیست ها برای شما کار کنند که همه کارها را طوری انجام می دهند که "پشه بینی را تضعیف نکند." و شما با روشن کردن یک سیگار به شیوه ای معمولی مردانه همه کار آنها را خراب می کنید. و غیره. اگر نقش یک الکلی بی خانمان را بازی می کنید، به محض اینکه وارد مغازه می شوید، همه باید از شما دوری کنند، سر شما فریاد بزنند، نگهبانان باید به سمت شما بپرند و در حالی که با اخم های تحقیرآمیز اخم های تحقیرآمیزی دارید، شما را زیر خودکارهای سفید از فروشگاه خارج کنند.

اگر فردی بازیگر خوبی باشد، پس می تواند خود را 50 درصد هکر اجتماعی موفق بداند. اگر او روانشناسی را نیز درک کند، می توانیم فرض کنیم که او به عنوان یک هکر اجتماعی 100٪ موفق است، زیرا تقریباً هر کسی را "گول خواهد زد". نکته اینجاست که بسیاری از مردم فقط به صفات ظاهری می نگرند و به ماهیت آن نگاه نمی کنند.این یکی از قوانین اساسی مهندسی اجتماعی است. قاعده ای که مدت هاست برای همه کسانی که به نوعی با دستکاری آگاهی انسان در ارتباط هستند درک کرده اند: هکرهای اجتماعی، تولیدکنندگان، افراد روابط عمومی از هر رده و درجه و غیره. نمونه هایی از کارآمدی این قانون را می توان به عنوان مثال ذکر کرد. هر چقدر که دوست دارید، ارزش دارد حداقل به نتایج انتخابات گذشته نگاه کنید.

توجه داشته باشید

همین قانون هنگام انجام مذاکرات عالی عمل می کند، که در مورد آن به تفصیل صحبت خواهیم کرد پیوست 1.

برای نشان دادن این قانون، مثال زیر را با جزئیات بیشتر در نظر بگیرید. فرض کنید یکی از نویسندگان این کتاب برای سخنرانی بیاید. در عین حال با راه رفتن نامطمئن وارد حضار خواهد شد، سخنرانی را با صدای لکنت زبان می خواند، به طور کلی نوعی تمرکز ترسو در مقابل حضار خواهد بود. اما در عین حال خواهد گفت که او برنده این جایزه است، این پنجمین و دهمین، رهبر آنجا، و همچنین مشاور اینجا و اینجا، و همچنین تمام آثار علمی مکتوب را پیش روی خود خواهد گذاشت. و کتابهایی که تعدادشان زیاد است. و اگر پس از سخنرانی، چندین سوال از مخاطب پرسیده شود، از جمله "به نظر شما نویسنده چقدر در زندگی می فهمد"، اکثریت قاطع پاسخ خواهند داد که او در زندگی "یک احمق کامل" است. بنابراین، همه فقط به جلوه های بیرونی (در این مورد، عدم اطمینان) توجه خواهند کرد، همان چیزی که جوایز و جوایز به همین ترتیب داده نمی شود، کتاب ها نیز از قلم نمی افتند، به مشاوران پولی پرداخت نمی شود. چشمان زیبا، و به طور کلی، برای رسیدن به همه اینها، حداقل لازم است "به شیوه ای از زندگی روزمره فکر کنیم"، به عنوان یک قاعده، هیچ کس توجهی نمی کند.

توجه داشته باشید

از نقطه نظر تحلیل معاملاتی، که کمی بعدتر، این با این واقعیت توضیح داده می شود که در این مورد نویسنده نقش کودک را بازی می کند و به شنوندگان نقش والدین اختصاص داده می شود. طبیعتاً، از آنجایی که مردم صرفاً در مکانها وسواس زیادی به اهمیت خود دارند، والدین عاقل هستند و چیزهای زیادی در زندگی میفهمند (البته از نظر ذهنی خود، مانند واقعیت، فقط میتوان حدس زد). خوب، کدام پدر و مادر خواهد گفت که کودک زندگی را درک می کند؟ درست است، هیچ کدام. به طور کلی، موقعیت زمانی که شما در نقش یک کودک قرار می گیرید و نقش والدین را به دیگران اختصاص می دهید، در حالی که در چارچوب تراکنش Child - Parent کار می کنید، راحت ترین حالت برای هرگونه دستکاری است.

حال فرض کنید همان نویسنده سه روز بعد برای همان مخاطب سخنرانی کند. اما در عین حال ، او قبلاً با اطمینان ، واضح صحبت می کند ، از مخاطب نمی ترسد ، بلکه برعکس ، با آنها حتی کمی متکبرانه رفتار می کند و غیره. و پس از سخنرانی مجدداً از مخاطبان در مورد درک نویسنده از زندگی سؤال می شود. و اکنون اکثریت پاسخ خواهند داد که از آخرین سخنرانی نویسنده به اندازه کافی "در زندگی عاقل تر شده است". بنابراین، دوباره، تقریباً همه فقط به ویژگی های بیرونی توجه خواهند کرد، و این واقعیت که "در زندگی عاقل تر شوید" در سه روز، تعداد بسیار کمی از افراد موفق شدند، و مدرس دقیقاً همان چیزی بود که دفعه قبل بود، هیچ کس فکر نمی کرد. ...

اگر یک هکر اجتماعی علاوه بر بازیگری، به روانشناسی هم تسلط داشته باشد، همانطور که قبلاً گفتیم «همه سنین مطیع هستند». زیرا او به خوبی از دو نقطه ضعف انسانی دیگر آگاه است که با بازی کردن با آنها می توان به موفقیت های زیادی دست یافت.

قانون بعدی هکرهای اجتماعی این است "بیشتر مردم به طور منفی به احساس ارزشمندی خود وابسته هستند.". یعنی این رابطه منفی می تواند هدف خوبی برای حمله باشد. وابستگی به احساس ارزشمندی به خودی خود به معنای هیچ چیز بدی نیست. برعکس: هر یک از ما می خواهیم به نحوی و به نحوی برجسته شویم، یعنی می خواهیم اهمیت خود را احساس کنیم. سوال این است که شما می توانید به روش های مختلف برجسته شوید و می توانید با این واقعیت ارتباط برقرار کنید که باید به روش های مختلف برجسته شوید. اعتیاد منفی زمانی اتفاق میافتد که فرد بخواهد به هر قیمتی برجسته باشد و این کار را تا حد امکان انجام دهد. برای مثال، هر هکری فردی است که وابستگی منفی به ارزش خود دارد.

توجه داشته باشید

از نقطه نظر تحلیل معاملاتی، وابستگی منفی به ارزش خود را می توان با این واقعیت توضیح داد که چنین فردی دارای مولفه بزرگسال ضعیف است. به هر حال، اگر یک فرد تحلیلگر یک بزرگسال ضعیف (یا به تعبیر فروید، یک سوپرایگو ضعیف) داشته باشد، چنین فردی فقط باید کمی تملق بگوید و «او مال شماست». به قول معروف «آنچه را که نداند، خواهد گفت و آنچه را که نتوانست انجام دهد».